Анонімність та захист ІТ-інфраструктури

| Сайт: | Навчально-інформаційний портал НУБіП України |

| Курс: | Інформаційні системи та технології в економіці (ЕП) ☑️ |

| Книга: | Анонімність та захист ІТ-інфраструктури |

| Надруковано: | Гість-користувач |

| Дата: | середа, 11 березня 2026, 04:46 |

Зміст

- 1. Анонімність в інтернеті

- 2. Що таке VPN?

- 3. Реальна анонімність

- 4. Захист персональних даних.

- 5. Як обрати VPN-сервіс?

- 6. Підтримка різних пристроїв і платформ, і єдиний обліковий запис.

- 7. Модель інформаційного протиборства з впливом факторів внутрішнього та зовнішнього середовища.

- 8. Комп'ютерні віруси як загроза інформаційним системам

- 9. Централізовані засоби забезпечення анонімності

- 10. VPN-з’єднання

- 11. Схеми анонімності TOR та I2P

- 12. I2P

- 13. Tor

- 14. Витоки та розповсюдження деанонімізуючих даних

1. Анонімність в інтернеті

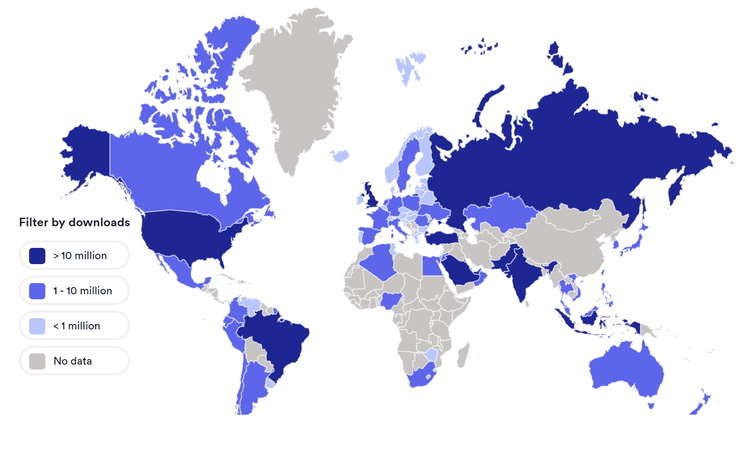

За даними дослідження 2019 Global Mobile VPN, за останній рік кількість завантажень VPN-сервісів на мобільні пристрої у світі виросла на 54%. Тільки в Україні, за даними дослідження, є мільйони мобільних користувачів VPN. Хоча основним драйвером зростання за минулий рік стали країни Азії й арабські країни з сильною урядовою цензурою.

Крім того, VPN стає популярним інструментом для безпечного веб-сьорфінгу навіть у регіонах на кшталт Північної Америки та Європи. Користувачі побоюються, що за їхніми інтересами у мережі стежать, і не хочуть ділитися персональними даними ні з провайдерами, ні з державою, ні з шахраями, які можуть їх перехопити.

Як же працює VPN і чи завжди ці сервіси безпечні? Чи варто платити за VPN і на що слід звернути увагу при виборі? Для чого ще потрібні подібні сервіси? Розбираємося у цьому матеріалі.

2. Що таке VPN?

VPN розшифровується як Virtual Private Network, тобто віртуальна приватна мережа. VPN-сервіси, такі як Surfshark та інші, шифрують і направляють трафік користувача через свої сервери, таким чином приховують його від цікавих очей. Це робить їх універсальним інструментом для вирішення різних завдань у мережі: починаючи з захисту від зловмисників і обходу цензури до перегляду контенту, який має регіональні обмеження.

3. Реальна анонімність

Захист від інтернет-цензури. За даними правозахисної організації Freedom House, свобода в інтернеті скорочується останні дев'ять років поспіль. У минулому році Україна увійшла до списку країн з «частковою свободою», оскільки не дивлячись на низьку вартість зв'язку і відносно хорошу швидкість, користувачі у нашій країні мають заборони на доступ до певних ресурсів. VPN вирішує цю проблему.

Реальна анонімність. Якщо ви користуєтеся режимом інкогніто в браузері, ви все одно не повністю анонімні. Так, пошук не зберігається в історії, не працює кеш, не зберігаються cookies і т.д. Але власники сайтів все одно знають, хто до них прийшов і навіщо, бачать його IP-адресу. Також ваш трафік може бачити провайдер, адміністратор мережі, власник публічної Wi-Fi-точки. Наприклад, європейські користувачі інтернету знають, що користування торентом відразу фіксується і вони ризикують отримати штраф.

VPN дозволяє не тільки приховати ваш трафік від провайдера послуги, але й вашу IP-адресу від власника ресурсу.

4. Захист персональних даних.

За даними дослідження PTSecurity, торік крадіжка персональних даних, в тому числі – даних акаунтів і платіжних карт – стала головною метою кіберзловмисників. На неї припадає близько 60% злочинів в інтернеті. Атаці піддаються будь-які пристрої – не тільки ноутбуки та смартфони, навіть пристрої інтернету речей! Втім, у персональної електроніки поки більше мисливців. І якщо ви користуєтеся публічним Wi-Fi – ви у зоні ризику, бо ці дані може перехопити власник мережі. Або зловмисники, які до неї підключилися, якщо власник не дуже сильний в технічних питаннях. VPN-сервіс шифрує трафік, що через нього проходить, так що ніхто не зможе викрасти дані користувачів.

Для чого щепотрібен VPN?

Обхід регіональних обмежень. Навіть якщо український користувач хоче споживати контент в інтернеті легально, шансів на хорошу бібліотеку у нього не так багато. Наприклад, Netflix відкриває тільки 10% контенту. Hulu, Disney+, Spotify та низка інших сервісів поки закриваються від українських користувачів. Спортивні заходи – якщо це не змагання топового рівня або локальні, навпаки – практично недоступні. Вихід? Аккаунт PayPal та VPN.

Якщо ви сплачуєте за сервіс з ліцензійним контентом в Україні, то при поїздці за кордон ви теж можете зіткнутися з тим, що він буде не активний. Але VPN-сервіс із серверами в Україні вирішує це питання.

Економія на покупках. Деякі сервіси та e-commerce-ресурси можуть ставити різні ціни для різних користувачів. Наприклад, якщо ви часто заходите на сайт авіакомпанії та шукайте квитки на певний напрямок, чи відвідуєте інтернет-магазин з дорогого пристрою (флагманського iPhone або MacBook, наприклад), або з країни, ціни для якої відрізняються в більшу сторону, вони можуть роздувати цінник для вас. VPN забирає у них таку можливість.

5. Як обрати VPN-сервіс?

Не всякий VPN-сервіс безпечний. Найпростіші та безкоштовні можуть мати проблеми з шифруванням трафіку, а то й зовсім красти або продавати дані користувача. Наприклад, рекламодавцям. Крім того, VPN може істотно «різати» швидкість, і безкоштовні сервіси зроблять це з великою часткою ймовірності.

Вибираючи VPN, зверніть увагу на наступні нюанси:

Репутація сервісу – перед використанням просто пошукайте інформацію про нього в інтернеті: чи не було скандалів і витоків, пов'язаних з ним, чи давно на ринку, чи розповідали про нього на популярних галузевих ресурсах тощо.

Вартість – безкоштовний сир буває тільки у мишоловці. На купівлю, утримання та обслуговування серверів компанія витрачає гроші, відповідно, якщо вона не бере за послугу з користувачів, значить, вона заробляє на них іншим способом. Краще навіть не перевіряти, яким. Тариф близько $10-15 на місяць – досить адекватний для ринку для звичайних (не бізнес) користувачів. Найчастіше у сервісів є тестовий період, коли їхні послуги коштують дешевше. У цей час можна провести тестування якісті.

Кількість серверів і географія – чим більше серверів у різних країнах є у сервіса, тим більше, в теорії, ви можете отримати, наприклад, специфічного контенту, який доступний тільки для цього ринку. Наприклад, у Surfshark понад 1700 серверів в 63 країнах.

Швидкість – у безкоштовних сервісів навряд чи є свої хороші канали для швидкого доступу і мотивація конкурувати за таким параметром. Хороший VPN-сервіс обов'язково розповість, що отримує користувач за ті гроші, які платить, бо це конкурентна перевага. Наприклад, Surfshark, для забезпечення максимальної швидкості, підключається до найближчого до користувача сервера.

6. Підтримка різних пристроїв і платформ, і єдиний обліковий запис.

Захисту сьогодні потребують не тільки настільні рішення, а й мобільні. Тому в процесі вибору сервісу звертайте увагу на кросплатформеність і на можливість роботи під одним акаунтом з різних гаджетів, щоб не переплачувати. Surfshark – це кросплатформовий VPN, і один акаунт можна використовувати на різних пристроях.

7. Модель інформаційного протиборства з впливом факторів внутрішнього та зовнішнього середовища.

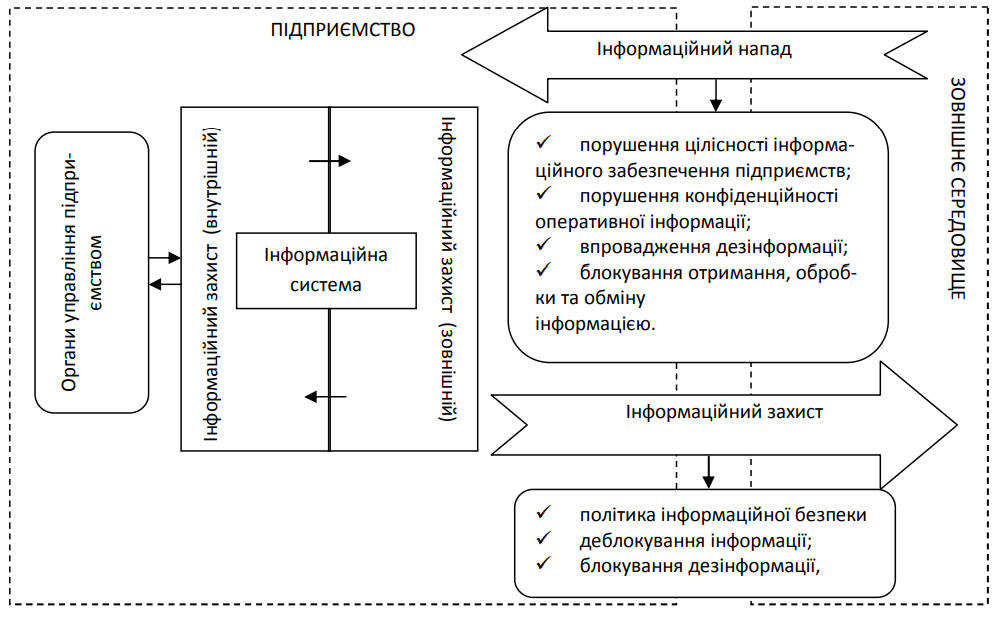

7.1. Модель системи менеджменту інформаційної безпеки підприємства

Відповідно до пропонованої моделі системи менеджменту інформаційної безпеки головними завданнями органів управління виступають моніторинг та контроль.

Формально, зміст робіт контролю інформаційної безпеки підприємства повинен включати:

- здійснення моніторингу та перевірка процедур та інших засобів контролю ризиків (захисних заходів) для швидкого виявлення помилок в результатах обробки, швидкої ідентифікації порушень безпеки, надання керівництву інформації, сприяння виявленню подій небезпеки і запобігання виникнення інцидентів загроз інформаційній та іншим видам безпеки підприємства за допомогою використання відповідної системи критеріїв;

- регулярні перевірки ефективності системи менеджменту інформаційної безпеки (включаючи дотримання політики і досягнення цілей системи менеджменту інформаційної безпеки, перевірку засобів контролю безпеки), враховуючи результати аудитів безпеки, інцидентів, результати вимірювань ефективності, пропозиції усіх зацікавлених сторін;

- перегляд оцінки рівня ризику через заплановані інтервали часу, а також визначення залишкових ризиків та ідентифікація прийнятних рівнів ризику відповідно до змін в організації та в її операційному і бізнес-середовищі;

- здійснення внутрішніх аудитів діяльності системи менеджменту інформаційної безпеки;

здійснення перевірки керівництвом системи менеджменту інформаційної

безпеки для підтвердження адекватності сфери її дії і ефективності заходів щодо вдосконалення системи менеджменту інформаційної безпеки, тощо.

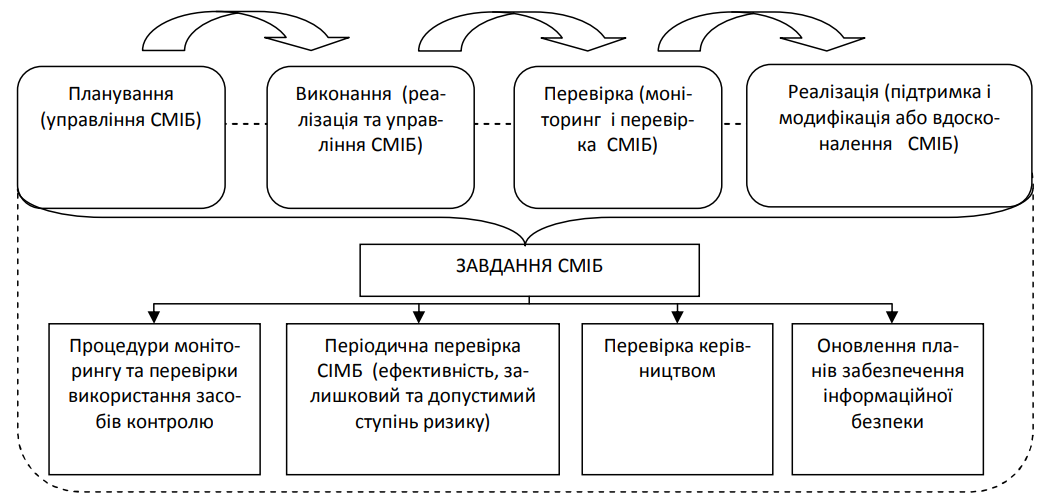

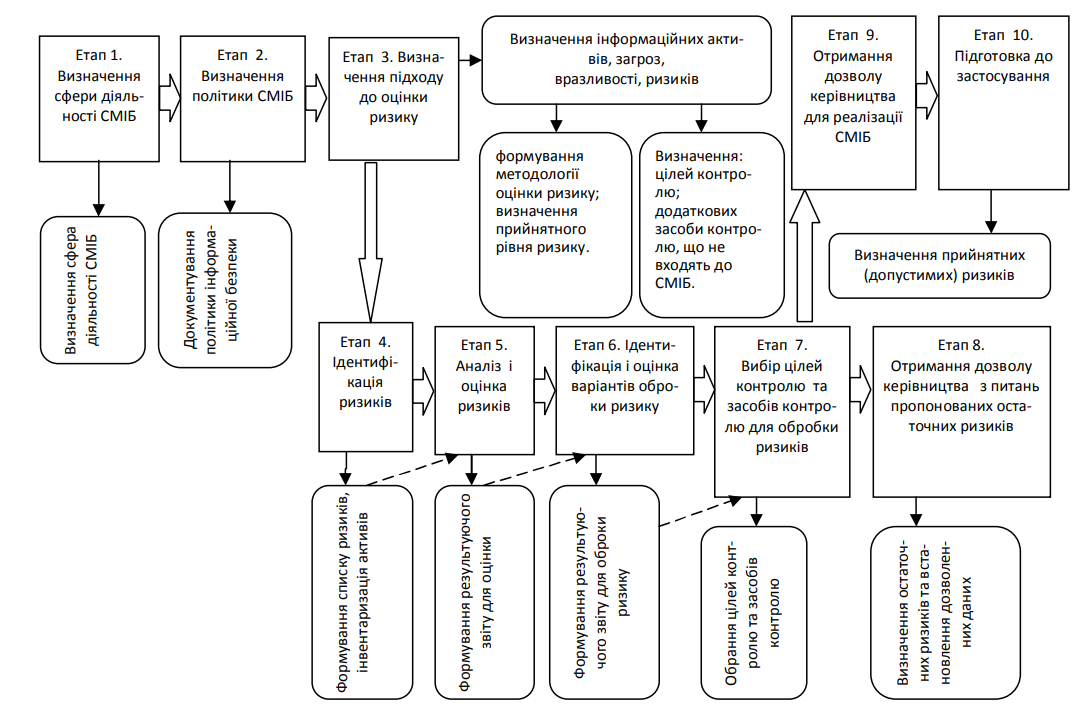

7.2. Послідовність формування ефективної системи менеджменту інформаційної безпеки підприємства

Послідовність формування ефективної системи менеджменту інформаційної безпеки та завдань може включати наступні 10 етапів, реальне наповнення яких визначається самим підприємством.

Фактично представлені етапи формування системи менеджменту інформаційної безпеки мають на меті прийняття рішення за такими основними напрямами:

- встановлення сфери застосування і політики системи менеджменту інформаційної безпеки підприємства (етапи 1-2);

- вибір захисних заходів на основі системи ризик-менеджменту (етапи 3-7);

- отримання схвалення керівництва для впровадження засобів та формування

заходів обробки ризиків; формулювання рівня можливості застосування вимог з каталогів вимог вітчизняних та міжнародних стандартів формування ефективної системи

менеджменту інформаційної безпеки підприємства, що передбачає організаційні, фінансові витрати (етапи 8-10).

При встановленні сфери застосування і політики системи менеджменту інформаційної безпеки повинні розглядатися: стратегічні питання бізнесу, організаційні аспекти, місце розташування (географічне і фізичне), активи (в тому числі, інформаційні), технології.

8. Комп'ютерні віруси як загроза інформаційним системам

Вважають, що перші прототипи «електронних інфекцій» з'явились наприкінці 1960-х — на початку 1970-х років у вигляді програм-«кроликів», які швидко розмножувались і займали системні ресурси, знижуючи таким чином, продуктивність комп'ютерів. «Кролики» не передавались між системами і були результатом пустощів системних програмістів. Термін «комп'ютерний вірус» уперше вжив американський студент Фред Коен у 1984 році. Він поділив віруси на дві великі групи. До першої він відніс ті, які написані для певних наукових досліджень у галузі інформатики, а до другої — «дикі» віруси, вироблені з метою заподіяння шкоди користувачам.

Сьогодні написання вірусів набуває ознак промислового виробництва, їх кількість вимірюється десятками тисяч, і розуміння цієї загрози має стати необхідною вимогою для кожного користувача.

Комп'ютерний вірус — спеціально написана невелика за розмірами програма, яка може створювати свої копії, впроваджуючи їх у файли, оперативну пам'ять, завантажувальні області і т. ін. (заражати їх), та виконувати різноманітні небажані дії.

Небезпечність вірусу зростає через наявність у нього латентного періоду, коли він не виявляє себе. Для маскування вірус може використовуватися разом з «логічною» або «часовою бомбою».

Кілька ознак зараження ІC вірусами:

- припинення роботи або неправильна робота програм, які раніше функціонували успішно;

- неможливість завантаження операційної системи;

- зменшення вільного обсягу пам'яті;

- уповільнення роботи комп'ютера;

- затримки під час виконання програм, збої в роботі комп’ютера;

- раптове збільшення кількості файлів на диску;

- зникнення файлів і каталогів або перекручування їхнього вмісту;

- незрозумілі зміни у файлах;

- зміни дати і часу модифікації файлів без очевидних причин;

- незрозумілі зміни розмірів файлів;

- видача непередбачених звукових сигналів;

- виведення на екран непередбачених повідомлень або зображень.

За середовищем існування розрізняють файлові, завантажувальні, комбіновані (файлово-завантажувальні), пакетні та мережні віруси.

Файлові віруси звичайно заражають файли з розширеннями .com та .ехе. Однак, деякі їх різновиди можуть інфікувати файли й інших типів (.dll, .sys, .ovl, .prg, .bat, .mnu), при цьому вони, як правило, втрачають здатність до розмноження.

У свою чергу, за способом зараження середовища існування файлові віруси поділяють на резидентні та нерезидентні. Останні починають діяти тільки під час запуску зараженого файла на виконання і залишаються активними обмежений час. Резидентні віруси інсталюють свою копію в оперативній пам'яті, перехоплюють звертання операційної системи до різних об'єктів і заражають їх. Деякі віруси здатні перехоплювати досить багато різних функцій переривань, У результаті чого файли можуть заражатись у процесі перейменування, копіювання, знищення, змінювання атрибутів, перегляду каталогів, виконання, відкривання та здійснення інших операцій. Резидентні віруси зберігають активність весь час до вимикання комп' ютера.

Порівняно новою групою можна назвати макровіруси, які використовують можливості макромов, вбудованих у текстові редактори, електронні таблиці і т. ін. Нині поширені макровіруси у Microsoft Word і Excel. Вони перехоплюють деякі файлові функції в разі відкриття чи закриття зараженого документа і згодом інфікують решту файлів, до яких звертається програма. У певному сенсі такі віруси можна назвати резидентними, оскільки вони активні тільки у своєму середовищі — відповідному додатку.

Окрему категорію файлових вірусів становлять віруси сім'ї DIR, які не впроваджуються у файли, а виконують реорганізацію файлової системи так, що під час запуску будь-якого файла управління передається вірусу.

Завантажувальні віруси відрізняються від файлових резидентних вірусів тим, що вони переносяться із системи в систему через завантажувальні сектори. Комп'ютер заражається таким вірусом після спроби завантаження системи з інфікованого диска, а дискета — при читанні її «змісту».

Комбіновані віруси можуть поширюватись як через завантажувальні сектори, так і через файли.

Пакетні віруси — це порівняно прості і старі віруси, написані мовою управління завданнями операційної системи.

Мережні віруси («черв'яки») розмножуються по комп'ютерній мережі, зменшуючи тим самим її пропускну здатність, уповільнюючи роботу серверів і т. ін. Вони посідають перше місце за швидкістю поширення. Найбільш відомим є так званий «черв'як Морріса». Останні моделі «черв'яків» упроваджуються у різні архіви (arj, zip та ін.) і зменшують вільний простір на диску.

За ступенем деструктивності віруси можна поділити на такі групи:

• порівняно безпечні, нешкідливі — їх вплив обмежується зменшенням вільної

пам'яті і графічними або звуковими ефектами. Варто зазначити, що зменшення пам'яті в

деяких випадках може призвести до збою системи, а ефекти — відволікти користувача, у

10

результаті чого він припуститься помилки;

• небезпечні — віруси, які можуть призводити до збійних ситуацій;

• дуже небезпечні — дії вірусів можуть призвести до втрати програм, знищення

даних, стирання інформації в системних областях тощо.

За особливостями алгоритму віруси важко класифікувати через їх різноманітність. Можна виокремити найпростіші, «вульгарні» віруси, написані єдиним блоком, який можна розпізнати в тексті програми-носія, та віруси «роздроблені» — поділені на частини, що нібито не мають між собою зв'язку, але містять інструкції комп'ютерові, як їх зібрати в єдине ціле і розмножити вірус.

З погляду прийомів маскування розрізняють віруси-невидимки (стелс-віруси,

stealth) та поліморфні віруси. Перші перехоплюють функції операційної системи,

відповідальні за роботу з файлами, і коригують результати звернень. Механізм

«невидимості» в кожному з цих вірусів реалізується по-своєму, однак можна виокремити

кілька загальних принципів:

• для приховування збільшення довжини заражених файлів вірус передає програмі

перегляду каталогів зменшене значення їхньої довжини;

• для того щоб користувач не виявив код вірусу під час перегляду файла, вірус

виліковує його в момент відкриття і заново заражає у процесі закриття;

• для того щоб замаскувати свою присутність у пам'яті комп'ютера, вірус

стежить за діями резидентних моніторів пам'яті, у разі спроби перегляду коду вірусу

система зависає.

Поліморфними називають віруси, які застосовують різноманітні способи

шифрування власного тіла. У разі зараження чергового файла алгоритм шифрування

змінюється випадковим чином. При цьому дуже важко виділити сигнатуру — характерну

послідовність байтів у коді вірусу.

9. Централізовані засоби забезпечення анонімності

В архітектурі централізованих засобів обов’язковим компонентом є один або декілька центральних вузлів, що здійснюють перенаправлення мережного трафіку, приховування реальних адресів і реквізитів користувача, координацію всієї множини вузлів. Ці засоби вирізняються високою швидкістю роботи, однак наділені невисокою надійністю. До них, зокрема, відносять: http-проксі-сервери, SOCKS-проксі-сервери, VPN-сервіси, SSH-тунелі.

В більшості випадків під проксі-сервером розуміють віддалений комп’ютер і комплекс програм на цьому комп’ютері, що виступає посередником між клієнтом і адресатом для забезпечення обміну повідомленнями між ними.

У контексті забезпечення анонімності виділяють такі проксі-сервери :

- http-проксі-сервери: пропускають через себе лише http-трафік, додаючи інформацію про застосування проксі;

- SOCKS-проксі-сервери, реалізований на сеансовому рівні OSI: передають всю інформацію без додавання інших даних;

- CGI-проксі або «анонімайзер»: пропонує форму для введення необхідної адреси сайту, може застосовувати протокол https для захисту каналу зв’язку до клієнта.

Переваги: - послуга дешева, доступні безкоштовні проксі-сервери.

Недоліки:

- необхідно довіряти проксі-серверу;

- необхідність налаштування проксі-сервера;

- протоколи проксі не підтримують шифрування між HTTP/SOCKS/Elite/Anonymous-проксі і

клієнтом;

- для http-проксі необхідно фільтрувати http-заголовки

10. VPN-з’єднання

Технологія емуляції з’єднання «точка-точка» через мережу загального

призначення, при цьому між клієнтським комп’ютером і провайдером створюється так званий тунель.

Віртуальні приватні мережі часто застосовують для створення безпечних і надійних каналів, що поєднують

локальні мережі та забезпечують доступ до них користувачам, які постійно змінюють своє

місцезнаходження. Канали VPN захищені алгоритмами шифрування, закладеними в стандарти протоколу

безпеки IPSec, який забезпечує захист на мережному рівні.

Часто технологію VPN реалізують через SSH – мережний протокол прикладного рівня, через який

можна здійснювати віддалене управління операційною системою й тунелювання TCP-з’єднань. Весь

трафік і паролі при цьому зашифровуються з допомогою алгоритмів, доступних для вибору. SSH дає змогу

безпечно передавати по незахищеному середовищу практично будь-який інший мережний протокол.

У контексті анонімності, без врахування деяких відмінностей, основний принцип функціонування VPN і SSH однаковий.

Переваги: - не потрібно додатково налаштовувати програмне забезпечення.

Недоліки:

- необхідно довіряти VPN/SSH-серверу/провайдеру.

Більшість додатків для браузерів і «програм для анонімності» ґрунтуються на роботі проксісерверів та VPN-серверів з метою приховування ip-адреси користувача

11. Схеми анонімності TOR та I2P

Децентралізація – відсутність єдиного центру контролю та єдиної точки відмови в обслуговувані. Децентралізовані мережі поділяють на структуровані і неструктуровані. У першому випадку топологію мережі будують за певними правилами, з допомогою яких здійснюється швидкий пошук даних за точним збігом. У неструктурованих мережах наперед невідомо, куди можна відправити запит, тому у найпростішому випадку застосовується варіант флуд-запитів. Однак масштабованість неструктурованих мереж є доволі проблемною.

Сервіс можна вважати повністю децентралізованим, якщо для його запуску достатньо лише

завантажити програмне забезпечення без подальшого введення будь-яких даних для підключення. Такий

сервіс має задовольняти базовим принципам:

- OpenSource – програмне забезпечення з відкритим вихідним кодом;

- Zero-Config – запуск програмного забезпечення без додаткових налаштувань;

- нульова довіра – захист від атаки MITM на рівні протоколу;

- низький поріг входу для розуміння технології; - повністю децентралізований алгоритм роботи.

- необхідні певні алгоритми маршрутизації та пошуку, які часто не гарантують достовірність результату;

- для ввімкнення у таку мережу потрібно знати координати хоча б одного вузла, відповідно і списки з кількістю адресних даних учасників мережі необхідно публікувати в загальнодоступних джерелах.

Переваги:

- відсутність сервера дає змогу мережі бути відмовостійкою, навіть за значної динаміки кількості

користувачів;

- вища ступінь захищеності від цензури.

12. I2P

Анонімна, само організовуюча розподілена мережа, побудована над Інтернет, використовує модифікований DHT Kademlia зі збереженням хешованих адрес вузлів, зашифровані AES IP-адреси, а також публічні ключі шифрування, причому з’єднання також зашифровані.

Ця мережа надає програмам простий транспортний механізм для анонімного та захищеного пересилання повідомлень. Всередині I2P функціонує власний каталог сайтів, електронні бібліотеки і торент-трекери. Крім цього існують точки входу (gate) для доступу в мережу I2P безпосередньо з Інтернету. З кожним новим користувачем зростає надійність, анонімність і швидкість I2P загалом.

Переваги:

- високу ступінь анонімності користувача;

- повна децентралізація;

- конфіденційність даних: наскрізне шифрування між клієнтом та адресатом.

Недоліки:

- низька швидкість передачі даних;

- «свій Інтернет»

Незважаючи на останній недолік, кількість клієнтів I2P зростає.

Не останню роль у цьому

відіграв ажіотаж довкола повідомлення щодо прослуховування користувачів Інтернет зі сторони NSA в

рамках програми PRISM та інших програм, розсекречених Едвардом Сноуденом.

13. Tor

Відкрите програмне забезпечення і система проксі-серверів, яка дає змогу встановити анонімне мережеве з’єднання, захищене від прослуховування. Розглядається як анонімна мережа віртуальних тунелів, що передає дані в зашифрованому вигляді.

З допомогою Tor користувачі зможуть зберігати анонімність в Інтернет під час відвідування сайтів, публікації матеріалів, відправлення повідомлень. Анонімізація трафіку забезпечується завдяки використання розподіленої мережі серверів, так званих багатошарових маршрутизаторів.

Технологія забезпечує також захист від механізмів аналізу трафіку, що загрожують конфіденційності комерційних таємниць і ділових контактів. Загалом технологія Tor забезпечує роботу в Інтернет у достатньо захищеному режимі, однак для більшої її ефективності необхідний потужний канал зв’язку, оскільки запити проходять через численних користувачів.

Переваги:

- висока ступінь анонімності клієнта за умови дотримання усіх правил;

- простота використання.

Недоліки:

- вихідний трафік прослуховується;

- низька швидкість;

- наявність керуючих серверів.

Варто зазначити, що технологія Tor наділена однією особливістю – приховані сервіси.

Користувачі Tor можуть надавати різноманітні послуги – веб-доступ, системи миттєвого обміну повідомленнями, – не розкриваючи свого істинного місцезнаходження.

Ця можливість реалізується через спеціальні псевдо-домени .onion верхнього рівня. Безперечно існує багато інших проектів, присвячених анонімності в Інтернет, не враховуючи додатків для браузерів та «програм для анонімності». Наведення їх тут не видається доречним, оскільки деякі з них вже були скомпрометовані, а інші менше вивчені світовою спільнотою експертів, щоб говорити про їхню надійність. Іншим прикладом анонімних мереж є мережі побудовані на основі Wi-Fi . У той час, коли при традиційному підході транспортні функції будь-якої анонімної мережі виконує Інтернет, використання безпровідникових рішень дає змогу досягти незалежності від Інтернет-провайдерів.

14. Витоки та розповсюдження деанонімізуючих даних

Існує чимало методів розкриття відомостей про користувача (ідентифікувати користувача в

Інтернет) із відкритих джерел. Варто поділяти інформацію про користувача в мережі на дві категорії: те, що

він залишає сам, і те, що про нього без попередження повідомляє програмне забезпечення. В останньому

випадку ситуація також неоднозначна – передавання даних може відбуватись як документована функція

програми, а може бути результатом експлуатації наявних в цьому програмному забезпеченні вразливостей з

метою повного доступу до комп’ютера.

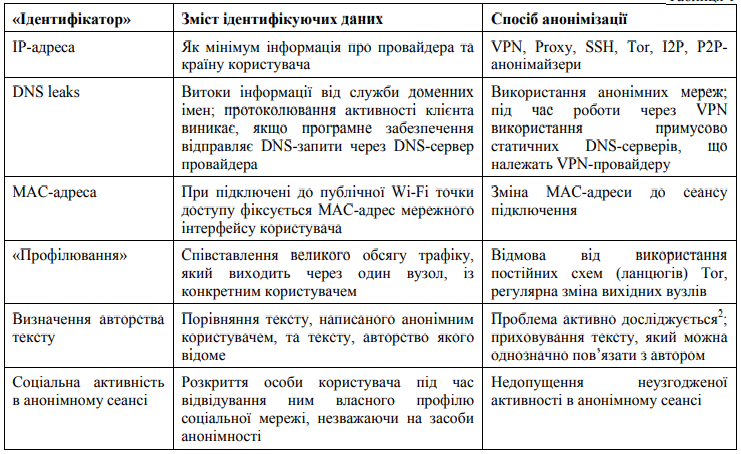

Ідентифікаційну інформацію, яку користувач «залишає» про себе під час роботи в мережі Інтернет], і пропозиції щодо запобігання витокам даних представлено у вигляді таблиці 1.

Таблиця 1

Окремої уваги заслуговує факт одночасного підключення комп’ютера до мережі по анонімному і

відкритому каналах. До прикладу, в такому випадку внаслідок розриву інтернет-з’єднання станеться розрив

обох з’єднань клієнта з одним і тим самим ресурсом. За цим фактом серверу нескладно буде обчислити і

співставити два одночасно завершених з’єднання до ресурсу по анонімному і відкритому каналах. Таку

ситуацію можна вважати деанонімізуючою інформацією й для забезпечення анонімності варто не

допускати.

Ще одним випадком деанонімізації користувача є передавання програмним забезпеченням, зокрема оглядачами (браузерами), різного роду даних, що зазвичай передбачено специфікацією до програмного продукту. Це обумовлено закладеного у проект програм врахування нормальної і ефективної роботи в складних мережних умовах – обходу блокуючих між мережевих екранів, проксі-серверів тощо.

Типовий оглядач містить наступні функціональні компоненти і технологічні категорії:

- cookies – це текстові файли з деякими даними, що їх зберігають прикладні програми для різних задач, наприклад, аутентифікації. Розкриття анонімного клієнта настає, якщо він спочатку відвідав ресурс через відкритий сеанс, браузер зберіг cookies, а потім користувач з’єднався через анонімний сеанс. В результаті серверу доступно співставлення cookies і, як наслідок, деанонімізація клієнта;

- Flash, Java – плагіни, що ґрунтуються на цих технологіях, завантажуються від імені користувача як окреме програмне забезпечення та можуть працювати в обхід проксі, зберігати свої cookies й інші налаштування; - відбиток (fingerprint) браузера – оглядач представляє серверу десятки категорій даних, що дає змогу сформувати унікальний цифровий відбиток браузера, за яким його можна ідентифікувати серед багатьох інших навіть в анонімному сеансі (найчастіше застосовується з метою цільової реклами);

- скріпти JavaScript – код, що виконується на стороні клієнта, здатен накопичувати для сервера ідентифікуючу інформацію, а також, за умови вразливості цільового для користувача ресурсу, створює умови для проведення успішних атак на інформаційний ресурс;

- http-referrer – з допомогою цього http-заголовку цільовий для користувач веб-сайт може визначити, ким було сформовано трафік.

Шрифти

Розмір шрифта

Колір тексту

Колір тла

Кернінг шрифтів

Видимість картинок

Інтервал між літерами

Висота рядка

Виділити посилання

Вирівнювання тексту

Ширина абзацу