Лекція 2. Цифрова безпека бізнесу та кібер ризики підприємств в умовах цифрової економіки

| Сайт: | Навчально-інформаційний портал НУБіП України |

| Курс: | Інформаційні системи та технології в економіці (ЕП) ☑️ |

| Книга: | Лекція 2. Цифрова безпека бізнесу та кібер ризики підприємств в умовах цифрової економіки |

| Надруковано: | Гість-користувач |

| Дата: | середа, 11 березня 2026, 06:05 |

Зміст

- Поняття та правила цифрової безпеки

- Цифрова гігієна: основні характеристики

- Найпоширеніші кібератаки: загрози та заходи протидії

- Атаки програм-вимикачів, шкідливе ПЗ та витік даних

- DDOS-атаки та MITM

- SQL-ІН’ЄКЦІЇ

- ЕКСПЛОЙТ (ЕКСПЛУАТАЦІЯ) НУЛЬОВОГО ДНЯ

- Атаки на паролі методом повного перебору

- Ризики втрати корпоративної інформації

- Ризик у цифровій економіці та їх оцінка

- Джерела виникнення та форми кіберризиків

- Види кібер-ризиків

- Робота з ризиками

- Упраління кібер-ризиками

- Сервіси пошуку інформації про юридичних та фізичних особам-підприємців України

- Сервіси перевірки інформації про контрагентів

- Захист інформації

- Складові інформаційної безпеки

- Об’єктно-орієнтований підхід інформаційної безпеки

- Система захисту інформації

- Система захисту інформації

- Найпоширеніші способи зараження ваших пристроїв зловмисними програмам

- Авторське право

- Міжнародні та національні стандарти свободи слова в інтернеті

- Управління правами інтелектуальної власності

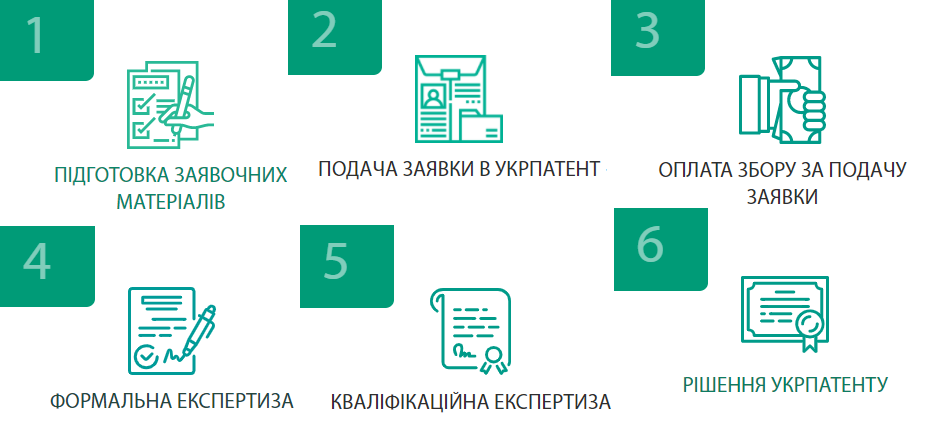

- Етапи патентування

- Ліцензії відкритого доступу

Поняття та правила цифрової безпеки

Цифрова безпека відноситься до різних способів захисту технічних пристроїв і файлів від вторгнення зовнішніми користувачами. Цифрова безпека включає інструменти, які використовуються для захисту цифрової ідентичності, активів та технологій в сучасному цифровому світі.

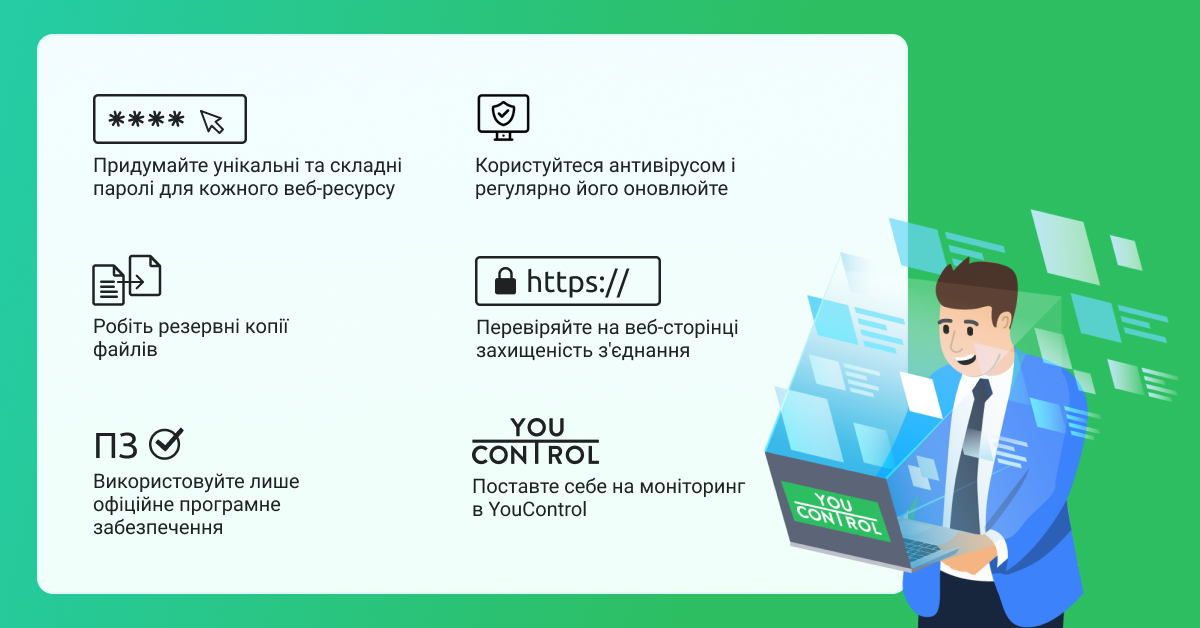

Основними правилами цифрової безпеки виділяють:

1. Необхідно використовувати ліцензійне програмне забезпечення у особистій і професійній діяльності (працюючи на різних пристроях)

2. Оновлювати програмне забезпечення та встановлювати антивірусні програми та firewall (міжмережевий екран, фаєрвол), тобто антивірус буде вирішувати проблему зараження вірусами, а фаєрвол відслідковувати міжмережеві зв’язки пристрою та мережі Інтернет і, відповідно, допоможе захищати від загроз ззовні

3. Встановлювати пароль на вхід у пристрій (складний унікальний пароль – це котрий пароль який містить великі та маленькі літери, спеціальні символи, і розмір його загалом не менше 14 символів – це мінімальний стандарт, а ще краще 20 чи 30). Унікальність – це означає, що кожен обліковий запис повинен мати власний пароль.

4. Використовувати менеджер паролів. У користувачів Mac OS є вбудований менеджер Keychain, який автоматично зберігає паролі. LastPass – це онлайн менеджер паролів для тих облікових записів, які створює користувач онлайн. KeePass - це офлайн менеджер, де самостійно забезпечується безпека паролів.

5. Не використовувати ненадійні поштові сервіси, соціальні мережі, месенджери. Ненадійні сервіси – це ті, які надавали інформацію про своїх користувачів, або ж вони поганої якості, тобто не використовують шифрування, або були скомпрометовані. В цьому випадку виходить, що наші дані захищені угодою користувача з будь-якою корпорацією.

6. Необхідно розділяти облікові записи (поштові скриньки окремо для роботи і для дому).

7. Блокувати пристрої на яких працює користувач

8. Використовувати повнодискове шифрування пристроїв.

9. Видаляти історію з браузера та кеш (наприклад, CCleaner – програма, за допомогою якої можна видаляти такі тимчасові файли. Це потрібно для того, щоб людина, яка працюватиме на комп’ютері після вас, не могла подивитись, що саме ви шукали, тобто щоб були більш анонімними користувачі)

10. Не зазначати очевидні відповіді для відновлення доступу до свого облікового запису

11. Не використовувати для відновлення доступу незахищені поштові скриньки

12. Користуватись секретними месенджерами, якщо вирішили вести таємну переписку (наприклад, Viber, Signal, таємні чати в Telegram). Одна із важливих складових – це не лише передача зашифрованої комунікації, але й її зберігання

13. Використовуйте месенджери з шифруванням від пристрою до пристрою – Signal, WhatApp, Viber, а в Telegram - секретний чат. В такому випадку у сервіс-провайдера немає можливості читати вашу переписку.

14. Не переходити за підозрілими посиланнями

15. Не ловитись на фішинг (Фішинг - вид шахрайства, метою якого є виманювання у довірливих або неуважних користувачів мережі персональних даних клієнтів онлайнових аукціонів, сервісів з переказу або обміну валюти, інтернет-магазинів)

16. Робити резервні копії важливих файлів в хмарних сховищах

17. Робити двофакторну авторизацію для важливих облікових записів (це означає, що, окрім паролю, який вказує користувач необхідно зазначити другий фактор – це може бути або СМС-повідомлення, або локально згенерований код на телефоні через Google автентифікатор)

18. Використовувати технології VPN (Virtual Private Network - віртуальна приватна мережа) при підключенні до публічного wi-fi. VPN – це тунель від власного пристрою до іншого комп’ютера, а потім до мережі Інтернет. По суті, це створення надійного тунелю, що захищає дані користувача в ненадійній мережі. Наприклад, є VPN-сервіс TunnelBear – це соціально відповідальний бізнес, тому, якщо написати, що ви активіст чи журналіст з Україні, то вони нададуть знижку. VPN-сервіс можна створити самостійно (купити сервер, підключити Open VPN).

19. Використовувати мережу Tor, якщо користувач хоче бути анонімними. The Onion Router – це інструмент анонімності, а VPN – інструмент безпеки.

20. Змінювати дефолтний пароль на домашньому wi-fi-роутері. (Дефолтні паролі – це паролі за замовчуванням. Роутер підключений до мережі Інтернет, а якщо на ньому стандартні паролі, як от «admin» або номер телефону, то до нього може підключитись зловмисник)

Цифрова гігієна: основні характеристики

Основа цифрової гігієни полягає в грамотному споживанні різнотипної інформації та дотриманні основних правил кібербезпеки в сучасних умовах

Цифрова гігієна в умовах кібератак та маніпуляцій: поради від YouControl

Найпоширеніші кібератаки: загрози та заходи протидії

Кібератаки можуть статися в будь-який час, тому потрібно зустрічати їх напоготові та приймати правильні рішення. Атаки можуть бути активними або пасивними, відбуватися зсередини або зовні організації. Якщо розпізнавати атаки на ранній стадії, організації можуть заощадити гроші та запобігти подальшому доступу до конфіденційної інформації, відключивши системи й повідомивши зацікавлені сторони.

Кібератаки – це дії кіберзлочинців, спрямовані на комп’ютерні системи, бази даних, інфраструктуру і відвідувачів вебсайтів. Найпоширеніші види кібератак:

- фішинг

- атаки програм-вимагачів

- шкідливе програмне забезпечення

- витік даних

- DDOS-атаки

- атака «ЛЮДИНА ПОСЕРЕДИНІ» (MITM)

- SQL-ін’єкції

- міжсайтовий скріптинг (XXS)

- експлойт (експлуатація) нульового дня

- DNS-тунелювання

- атаки на паролі методом повного перебору, або

брутфорс

ФІШИНГ

Фішинг – це атака, яка в основному використовує електронну пошту як вектор та в обманний спосіб змушує людей завантажувати шкідливі програми на свої пристрої.

Види фішингу:

spear-phishing – атаки, спрямовані на певних людей, наприклад, системних адміністраторів;

- whaling – атаки, спрямовані на керівників вищої ланки;- smishing – атаки, що використовують текстові або SMS-повідомлення, щоб привернути увагу жертви;

- search engine phishing – атаки, які за допомогою SEO підвищують у пошуковій видачі позиції сайтів потрібних злочинцям;

- email phishing – атака через електронну пошту;

- vishing – атака через голосову пошту.

У багатьох фішингових атаках зловмисники використовують фейкові посилання та файли, які на перший погляд не викликають підозри. Також хакери застосовують психологічні прийоми і знають, за кого себе видати, щоб домогтися свого.

Що робити? Профілактика і ще раз профілактика! Потрібно постійно підвищувати обізнаність ваших співробітників і свою, а також проводити польові тестування. Антифішингове програмне забезпечення та більш надійна аутентифікація електронної пошти, теж буде не зайвою.

Атаки програм-вимикачів, шкідливе ПЗ та витік даних

Програми-вимагачі (ransomware) – це шкідливе ПЗ, яке блокує доступ користувачів до їхнього програмного забезпечення і вимагає заплатити викуп. Зазвичай ransomware поширюється за допомогою спаму або соціальної інженерії.

Що робити?

Як тільки компанія виявляє зараження та повідомляє про вимагання, вона може або заплатити викуп, або видалити шкідливе ПЗ, або стерти всі дані і спробувати відновити їх за допомогою резервних копій.

Шкідливі програми зупиняють роботу пристроїв або значно уповільнюють їх. Програми-шпигуни, віруси, черв’яки, програми-вимагачі або програми-трояни – все це використовують кіберзлочинці. Шкідливе ПЗ потрапляє на пристрої через вкладення електронної пошти зі шкідливим кодом або через програми обміну файлами, які поширюють небезпечні матеріали, замасковані під музику або зображення.

Що робити?

Існує безліч інструментів для боротьби зі шкідливим ПЗ: Avast, Kaspersky, Bitdefender, Malware Bytes і багато інших. Брандмауери та системи запобігання вторгнень також можуть допомогти захистити дані.

Витік даних відбувається, коли конфіденційна інформація користувача стає вразливою.

Що робити?

Більшість випадків витоку даних мають фінансове підґрунтя (86%), проте це також може бути шпигунство або людський фактор. Як тільки відбувається витік даних, компаніям необхідно вжити оперативних заходів, щоб захистити свій імідж та уникнути космічних штрафів. Порушення зазвичай стають відомі завдяки внутрішнім записам, повідомленнями банків, правоохоронних органів або повідомленнями клієнтів.

DDOS-атаки та MITM

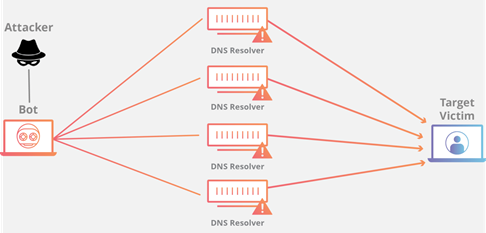

DDOS-АТАКИ

DDoS-атаки відбуваються, коли зловмисник направляють великий обсяг трафіку до системи або сервера, змушуючи його зупинити або призупинити роботу.

Що робити?

Для захисту від атак типу «відмова в обслуговуванні» важливо переконатися, що ви використовуєте хмарні веб-сервери, здатні поглинати надмірний трафік, регулярно проводите тести безпеки, оновлюєте програмні продукти і пропускну здатність, а також працюєте з постачальниками інтернет-послуг або користуєтесь безпечними аутсорсинговими рішеннями щодо пом’якшення таких атак.

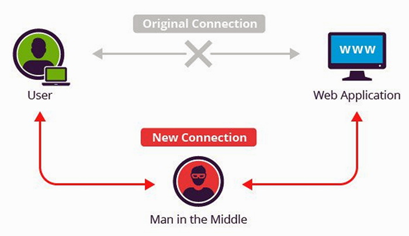

АТАКА «ЛЮДИНА ПОСЕРЕДИНІ» (MITM)

Такі атаки відбуваються, коли зловмисник перехоплює і змінює електронні повідомлення. Прикладом може служити підроблена точка доступу Wi-Fi, яка виглядає і працює як справжня, але при цьому перехоплює вашу інформацію. У зв’язку зі зростаючою тенденцією віддаленої роботи і цифрових комунікацій для компаній стає все більш важливим використовувати наскрізне шифрування засобів обміну повідомленнями та відеоконференцій.

Типи атак «людина посередині»:

- Фальшиві точки доступу –

це точки бездротового доступу, які були встановлені в захищеній мережі без

відома адміністратора локальної мережі. Вони використовуються для приєднання

комп’ютерів, що налаштовані на автоматичне підключення до Wi-Fi. Фактично

комп’ютер «вважає», що підключений до легітимної мережі, а насправді це точка

доступу, яка належить шахраям. Такій підхід дозволяє їм контролюють трафік та

викрадати конфіденційну інформацію.

- Address resolution

spoofing – різновид мережевої атаки, що застосовується в мережах з

використанням протоколу ARP. Атака основана на можливості створення «фальшивого

об’єкта обчислювальної системи». Оскільки протокол ARP містить вразливості,

злошкідливий вузол в локальній мережі може оголосити себе легітимним вузлом

(наприклад, маршрутизатором), і надалі активно перехоплювати мережевий трафік.

- mDNS spoofing – одна з

форм зламу комп’ютерних мереж. Ось як це працює: клієнт з підтримкою протоколу

mDNS (Multicast DNS) виконує запит mDNS на групову адресу (в локальній мережі).

Усі клієнти, які прослуховують цю адресу, у відповідь повідомляють їхні імена.

Але якщо в мережі є два клієнти з однаковим ім’ям, то «виграє» той, який першим

повідомить своє ім’я. Наприклад, якщо ви хочете надрукувати текст через

текстовий редактор, шукаючи вузол printer.local, то зловмисники можуть легко

відправити відповідь на цей запит DNS з підробленою відповіддю, яка накаже

шукати принтер за іншою IP-адресою. Таким чином, кіберзлочинці отримують

можливість перехопити інформацію.

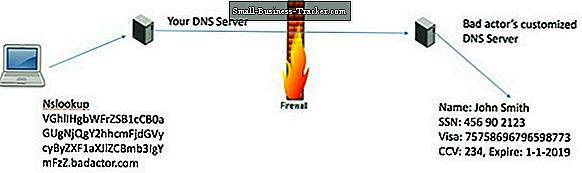

- DNS spoofing зазвичай

використовуються для того, щоб змусити інтернет-користувачів підключатися до

фальшивих веб-сайтів, створених таким чином, щоб вони виглядали як справжні.

Цей метод є загальноприйнятим у випадках онлайн-фроду та інших атак, пов’язаних

з викраденням облікового запису.

Що робити?

Захист від атак типу MITM вимагає кількох дій, кожна з них має важливе значення.

1. Не дозволяйте комп’ютерам або мобільним пристроям

автоматично підключатися до Wi-Fi-мереж, переконайтеся, що вони

підключаються тільки до відомих та перевірених мереж Wi-Fi.

2. Переконайтеся, що всі точки доступу, які ви

контролюєте, захищені та зашифровані. Зловмисники, які покладаються на

фізичну близькість для проведення атак MITM, повинні бути ізольовані від вашої

мережі за допомогою надійних засобів безпеки.

3. Якщо ви підключаєтеся до невідомої або

загальнодоступної мережі Wi-Fi, обов’язково використовуйте VPN-канал для

захисту вашого трафіку.

4. Ніколи не надсилайте конфіденційну інформацію на

веб-сайт, який не використовує захищений протокол HTTPS (URL-адреса

сайту починається з https: //).

5. Додайте другий спосіб автентифікації до

всіх облікових записів, які підтримують таку технологію.

6. Будьте обережні щодо будь-яких електронних

листів, в яких вам пропонується перейти по веб-посиланню на інший сайт.

Якщо ви не впевнені в легальності електронного листа, перейдіть до відповідного

веб-сайту вручну, не використовуючи посилання, що надійшло до електронної пошти.

Також можна спробувати зв’язатися з організацією, якій належить цей сайт, щоб

дізнатись, наскільки легітимним був отриманий електронний лист.

7. Переконайтеся, що операційна система на

комп’ютерах своєчасно оновлюється, щоб запобігти нападам MITM, які використовують

вразливості ОС.

8. Встановіть найновішу антивірусну програму

та переконайтесь, що вона налаштована на регулярну перевірку комп’ютера.

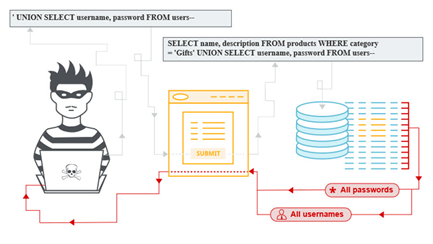

SQL-ІН’ЄКЦІЇ

SQL-ІН’ЄКЦІЇ

Цей тип атак призначений для ураження веб-сайтів, що працюють на основі баз даних. В основі методу – використання шкідливого SQL коду для маніпуляцій з базою даних на сервері з метою отримати доступ до інформації, яка мала б залишатися прихованою. Успішна SQL-ін’єкційна атака може надати у розпорядження хакерів паролі та особисту інформацію, змінити дані, які зберігаються в базі, виконувати адміністративні операції, відновлювати вміст файлів та, навіть, надавати команди операційній системі.

Що робити?

Уникнути можливості подібних проблем досить просто. Досить просто перевіряти дані розміщені в запитах нескладним оброблювачем. Слід відокремлювати дані від команд і запитів, для цього існує кілька способів:

1. Використання безпечного API, який виключає

застосування інтерпретатора або надає параметризований інтерфейс. Можна

використовувати інструменти об'єктно-реляційного відображення (ORM).

2. Реалізація білих списків на сервері з метою

перевірки вхідних даних. Звичайно, даний метод не забезпечить повний захист,

оскільки багато програм використовують спецсимволи (наприклад, в текстових

областях або API для мобільних додатків).

3. Слід також запровадити екранування спецсимволов

для інших динамічних запитів, використовуючи відповідний інтерпретатору

синтаксис. Примітка: елементи SQL структури, такі як назви таблиць або

стовпців, не можна екранувати, тому надавані користувачами назви становлять

небезпеку. Це часта проблема платформ для створення звітів.

4. Використовуйте в запитах елементи управління SQL

для запобігання витоків даних.

Абсолютно безпечних систем не існує, можна лише знизити ймовірність взлому. Для запобігання ін'єкцій, необхідно ретельно перевіряти отримані параметри від користувача будь-якими доступними способами. Можна навіть спробувати зламати власний сайт, щоб дізнатися, які у нього є вразливості: ввести ін'єкції, змінити тип даних, додати в поля знаки екранування, завантажити на сайт файл .php зі шкідливим кодом тощо. Краще зробити це самостійно і запобігти взлому, поки хтось не спрацював на випередження.

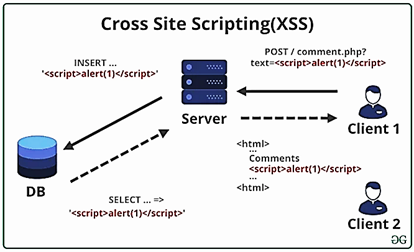

МІЖСАЙТОВИЙ СКРІПТИНГ (XXS)Цей поширений тип атак використовує шкідливий код для запуску певного сценарію у веб-браузері або програмі. Специфіка подібних атак полягає в тому, що замість безпосередньої атаки на сервер зловмисники використовують вразливий сервер для атаки на користувача. Разом із веб-сторінкою, яку завантажує жертва, вона отримує зловмисний код, інтегрований в HTLM. Цей код продовжує виконувати шкідливий сценарій на комп’ютері жертви, наприклад, надсилати хакерам файли cookie з особистими даними користувача.

Що робити?

Серед методів боротьби з XSS можна виділити декілька основних:

1. Якщо на сайті присутній користувацький вхід, то

необхідно виконувати шифрування.

2. Якщо шифрування виконати не можливо по певним

причинам, варто використовувати перевірку введення (валідацію). Вона зазвичай

використовує білі списки, а не чорні. Наприклад для того, щоб скласти список

усіх шкідливих протоколів необхідно просто внести у список усі безпечні

протоколи і заборонити усе що відсутнє у ньому. Це забезпечить захист навіть

при появі нових шкідливих протоколів.

3. Зашифрування HTML на стороні клієнта за допомогою

JavaScript. Оскільки JavaScript не має в наявності API для зашифрування HTML

необхідно створити його власноруч.

4. Безпечна обробка даних повинна виконуватися не

лише на стороні веб-сервера а й на стороні клієнта

5. Використання JQuery. Найпоширеніша форма XSS в

JQuery - це коли ви передаєте введення користувача селектору JQuery.

Веб-розробники часто використовують location.hash і передають його селектору,

що спричинить XSS, оскільки JQuery буде представляти HTML. jQuery розпізнав цю

проблему і випрацював їх логіку вибору, щоб перевірити, чи починається введення

з хеша. Тепер jQuery візуалізує HTML лише у тому випадку, якщо перший символ є

<. Якщо ви передаєте недовірені дані селектору JQuery, переконайтесь, що ви

правильно вимкніть значення за допомогою функції jsEscape, наведеної вище.

6. Використання PHP. У PHP є вбудована функція для

шифрування сутностей, відомих як htmlentities. Необхідно викликати цю функцію,

щоб уникнути введення даних у контексті HTML.

7. Використання CSP (Content Security Policy). CSP є

останньою лінією захисту від міжсайтового скриптингу. Якщо захист від xss не

спрацював по певним причинам використовується політика безпеки для пом’якшення

xss, обмежевши можливості зловмисника. CSP дозволяє керувати різними речами,

наприклад, чи можна завантажувати зовнішні сценарії та чи виконуватимуться

вбудовані сценарії. Для розгортання CSP потрібно включити заголовок відповіді

HTTP під назвою Content- Security-Policy зі значенням, що містить вашу політику.

ЕКСПЛОЙТ (ЕКСПЛУАТАЦІЯ) НУЛЬОВОГО ДНЯ

ЕКСПЛОЙТ (ЕКСПЛУАТАЦІЯ) НУЛЬОВОГО ДНЯ

Це коли зловмисник використовує вразливість Zero Day для атаки на систему. Ці експлойти особливо небезпечні, оскільки вони мають більше шансів на успіх, ніж звичайні шкідники.

Деякі просунуті групи кіберзлочинців використовують експлойти нульового дня стратегічно. Ці спільноти резервують знайдені вразливості, щоб використовувати їх в атаках на медичні чи фінансові установи, урядові організації. Так можна збільшити термін служби експлойту, а також зменшити ймовірність того, що жертва виявить уразливість.

Що робити?

Від атак нульового дня важко захиститись, але є способи підготуватися. Ось чотири методи, які допоможуть вам запобігти 0 day:

1. Windows Defender Exploit Guard. Інструмент безпеки, вбудований у Windows 2010.

Він може стати першою лінією захисту від атак нульового дня.

2. Антивірус наступного покоління (NGAV). Він проводить аналітику загроз та поведінки, а

також аналіз коду за допомогою машинного навчання та спеціальних методів

захисту від експлойтів. Традиційний антивірус є неефективним проти загроз

нульового дня, оскільки вони використовують відомі вразливості в ПЗ.

3. Своєчасне оновлення. Автоматизовані інструменти допоможуть

організаціям не тільки виявляти системи, які потребують апгрейду. Вони

допоможуть отримувати виправлення та швидко розгортати їх, перш ніж зловмисники

зможуть завдати удару.

4. План дій. Щоб зменшити хаос та збитки від атак, спеціалістам з безпеки програмного

забезпечення потрібно розробити конкретний план, орієнтований на атаки

нульового дня.

DNS-ТУНЕЛЮВАННЯ

Це поширений тип атак, за допомогою якого зловмисники перетворюють системи доменних імен на свою зброю.

Довірена природа DNS робить її унікальною метою для крадіжки інформації та популярної серед сьогоднішніх хакерів. Уразливості лежать в природі запиту / відповіді DNS.

Кожне повідомлення містить заголовок і чотири розділи, які відрізняються довжиною. Два з цих розділів, розділ імен і розділ повідомлень UDP, можуть бути використані хакерами для кодування даних, не будучи виявленими за допомогою традиційних заходів безпеки. Ці дані форматуються як запит для даних, які повертаються серверу імен, заздалегідь створеному хакером. Цей сервер використовується для отримання вкраденої інформації, яка часто прихована методами кодування даних, щоб приховати шкідливу активність. Подальші методи обфускації часто використовуються хакерами для запобігання відкриттю, роблячи дані з експлуатації даних DNS особливо підступним методом крадіжки інформації.

На додаток до безпосереднього вилучення даних на зовнішній сервер, де він повторно зібраний, хакери також можуть передати дані в мережу, або перемістити дані як частину більшої схеми, або виконати шкідливий код, який додатково компрометує системи. Процес, по суті, є розворотом методу exfiltration, за допомогою якого кодований текст додається до сервера-ізгоя. Це досягається або безпосереднім введенням тексту в цільовий DNS-сервер, або кодуванням його в іншому випадку невинних запитів або відповідей, минаючи брандмауери і фільтри вмісту. Деякі дії з боку жертви, такі як клацання, призводять до завантаження, збирання та виконання коду, який здійснює шкідливу дію, розроблену хакером.

Що робити?

Захист від DNS-атак вимагає рівня безпеки, який часто не входить до загальних засобів безпеки, що використовуються більшістю організацій. Оскільки організації розглядають можливість прийняття рішення для захисту DNS, вони повинні забезпечити наявність таких можливостей:

1. Інструмент повинен бути спеціально розроблений

для ідентифікації обох атак на основі попередньо сконфігурованих

інструментальних засобів, а також більш складних методів ексфільтрації

користувацьких даних.

2. Він повинен включати можливість призначення

чорного списку призначень, які, як відомо, використовуються для видалення

даних, запобігаючи успішному отриманню інформації, навіть якщо система

порушена. Ця блокувальна активність повинна підтримуватися на активній основі.

3. Брандмауер DNS також повинен бути частиною

рішення, сконфігурованого спеціально для пошуку відомих спроб вилучення даних.

4. Оскільки людський моніторинг мережі є менш

ефективним, ніж автоматизовані можливості, рішення захисту DNS має

забезпечувати аналітику в реальному часі, яка ретельно контролює стан мережі, а

також перевіряє запити DNS для виявлення ненормальних шаблонів, що дозволяє

користувачам приймати зважені рішення щодо безпеки.

5. Захист DNS має бути автономним рішенням,

включеним до інфраструктури DNS без додаткових змін у існуючій архітектурі

мережі.

6. Нарешті, оскільки виявлення є лише частиною

процесу безпеки, засоби захисту DNS повинні мати можливість автоматично

припиняти зловмисні запити і запобігати виконанню шкідливого програмного

забезпечення, що міститься в комунікації DNS. Результатом є кінцева точка, яка

є ізольованою і не може завершити діяльність з ексфільтрації даних.

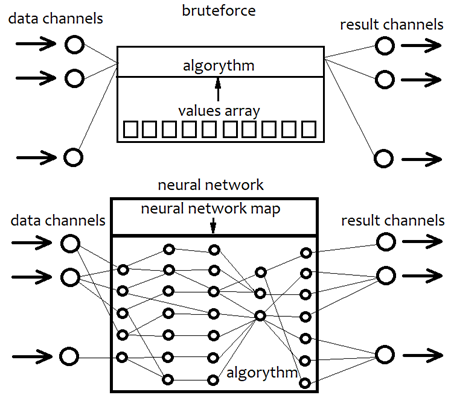

Атаки на паролі методом повного перебору

Атакою методом «грубої сили» (брутфорс, від англ. Brute-force attack)

називається злом пароля шляхом перебору всіх можливих варіантів ключа.

Будь-який пароль може бути підібраний шляхом повного перебору. Цей метод злому

є найбільш універсальним, але також і найбільш повільним. Брутфорс ефективний

для нескладних алгоритмів шифрування і ключів довжиною до 64 біт. При

збільшенні довжини ключа починаючи з 128 біт, така атака хакерів буде

малоефективною і потребуватиме багато ресурсів і часу.

Що робити?

Способи захисту від брутфорсу

Всі популярні системи управління контентом (CMS) мають в своєму розпорядженні плагіни та модулі, які призначені для захисту вашого сайту. Крім цього є хороші звички, які ви зможете реалізувати самі та бути впевненими, що навіть якщо ви піддаєтеся атакам грубої сили, ви будете в безпеці.

Не використовуйте «admin» в якості імені користувача

Це може прозвучати тривіально, але про це обов’язково потрібно сказати. Не використовуйте admin в якості імені користувача.

Якщо на вашому сайті вже є адміністратор з таким логіном, змініть це. Чим складнішим буде логін, тим складніше буде підібрати його при спробі злому.

Використовуйте надійні паролі

Не використовуйте прості паролі: ні password, ні 123456, ні qwerty. І далі, в тому ж дусі. Використовуйте в паролі не менше 12 знаків, включаючи малі та великі англійські букви, цифри, а також спеціальні символи. Природно, що такий пароль складно буде запам’ятати, тому збережіть його в надійному місці.

Використовуйте на сайті двофакторну аутентифікацію

Двофакторна аутентифікація, або двоетапна верифікація (2FA) в наші дні практично необхідна для дійсно безпечної роботи в Інтернеті. По суті, 2FA зводиться до того, що система перевіряє, що ви маєте право увійти в систему, після введення унікального коду (або перейшовши за унікальним посиланням), які надсилаються тільки вам одному. Код може надсилатися на електронну пошту, мобільний телефон або навіть зберігатися на захищеній флешці.

Обмежте спроби входу в адміністративну панель сайту

Причина, по якій атаки методом перебору є настільки ефективними, полягає в тому, що спроби входу в систему за замовчуванням не обмежені. В основному, CMS не блокують вас, якщо ви ввели неправильний пароль занадто багато разів. Ось чому метод «грубої сили» є ефективним засобом отримання доступу – якщо хакери будуть «битися головою об стіну» досить багато разів, врешті-решт вони проб’ють в ній дірку. Обмежуючи кількість спроб входу в систему, ви ефективно запобігаєте основному удару атаки. Не всім, але ви зводите до мінімуму ймовірність того, що ваш сайт буде зламаний і заражений шкідливим ПЗ.

Використовуйте останні версії тем, плагінів і модулів

По мірі розвитку технологій, у хакерів на руках знаходяться дедалі витонченіші інструменти для зламу. Використовуючи кращі практики захисту, які наведені вище, не забувайте використовувати найостанніші версії CMS, шаблонів, плагінів і модулів. Так ви вбережете себе від потенційних вразливостей в системі.

Ризики втрати корпоративної інформації

Ефективність бізнесу в багатьох випадках залежить від збереження конфіденційності, цілісності та доступності інформації. В даний час однією з найбільш актуальних загроз у сфері інформаційної безпеки є витік конфіденційних даних від несанкціонованих дій користувачів.

Це обумовлено тим, що більша частина традиційних засобів захисту, таких як антивіруси, міжмережеві екрани і системи аутентифікації не здатні забезпечити ефективний захист від внутрішніх порушників. Метою такого роду порушників (інсайдерів) є передача інформації за межі Компанії з метою її подальшого несанкціонованого використання - продажу, опублікування її у відкритому доступі і т.д.

Системи DLP це технології, що дозволяють запобігти витоку конфіденційної інформації. У перебігу останніх декількох років використовувалася велика термінологія: Information Leakage Protection (ILP), Information Leak Protection (ILP), Information Leakage Detection & Prevention (ILDP), Content Monitoring and Filtering (CMF), Extrusion Prevention System (EPS) та ін. Але остаточним і найбільш точним терміном прийнято вважати Data Leak Prevention (DLP, запропонований агентством Forrester в 2005 г.).

У DLP-системах зазвичай використовуються три методи ідентифікації: імовірнісний, детерміністський і комбінований. Системи, засновані на першому методі, здебільшого використовують лінгвістичний аналіз контенту і «цифрові відбитки» даних. Такі системи прості в реалізації, але недостатньо ефективні і характеризуються високим рівнем помилкових спрацьовувань. Системи, що використовують детермінований підхід (мітки файлів), дуже надійні, але їм не вистачає гнучкості. Комбінований підхід поєднує обидва методи з аудитом середовища зберігання та обробки даних, що дає можливість досягти оптимального вирішення проблеми захисту конфіденційності інформації.

Є два основні підходи аналізу контенту. Перший підхід базується на фільтрації контенту, тобто змістовного наповнення інформації. Це означає, наприклад, що при перевірці на секретність стандартних офісних документів у форматі .doc система спочатку переведе їх у текстовий формат, а потім, використовуючи заздалегідь підготовлені дані, винесе по цьому тексту вердикт. Контекстна фільтрація використовує принципово іншу схему: система перевіряє контекст, в якому передається інформація: витягує мітки файлу, дивиться на його розмір або аналізує поведінку користувача.

Існує чотири критерії оцінки продуктів DLP, сформульованих компанією Forrester Research:

Перший критерій - багатоканальність. Рішення DLP не повинно бути зосереджене тільки на одному каналі витоків. Це має бути комплексне рішення, що охоплює максимальну кількість каналів: e-mail, Web і IM, а також моніторинг файлових операцій.

Другий критерій - уніфікований менеджмент. Система повинна мати уніфікованими засобами управління всіх компонентів, які вона в себе включає. Їх, як правило, три: менеджмент-сервер, на якому зберігаються політики груп користувачів; пристрій, який відстежує витік через мережу; агенти для робочих станцій, серверів, файлових-сховищ. Головна вимога другого критерію - можливість управляти цими трьома компонентами з однієї консолі.

Третій критерій - активний захист. Система повинна не тільки фіксувати витік конфіденційної інформації, а й давати можливість її блокувати.

Четвертий критерій - класифікація інформації з урахуванням, як вмісту, так і контексту. Витік конфіденційної інформації повинен базуватися не тільки на вмісті інформації, що пересилається, а й на контексті, в якому вона відбувається: який використовується протокол, який додаток, від якого користувача, куди і т.д.

Ризик у цифровій економіці та їх оцінка

Цифрову економіку можна висвітлювати як глобальний тренд, як необхідну умову, завдяки якій кожна галузь економіки, бізнесу залишається ринково конкурентноздатною. Вважається, що цифрова економіка, її модельна складова є віртуальним середовищем, яке щоразу більше органічно доповнює фізичну реальність, інтегрується з нею.

Сучасні тенденції розвитку зумовили широке впровадження цифрової економіки і, в цьому зв’язку, переосмислення основних понять, зокрема, поняття ризику. У контексті цифрової економіки доцільно говорити про цифровий ризик. Водночас, коли йдеться про цифрові технології, то згадують про кіберризик. У професійній колах використовують обидва поняття, які, по суті, означають одне й те саме. Можна припустити, що з плином часу буде одне поняття, проте кіберризик залишиться складовою цифрового ризику.

Кіберризик означає відповідний ризик фінансових втрат, втрати ділової репутації організації (підприємства) через деякі вади або несправності, які можуть мати місце в її системі інформаційних технологій (ІТ-системі), та зумовлені різними причинами. Цифровий ризик охоплює процеси впровадження та використання цифрових технологій у діяльності підприємства, зокрема, й прийнятті рішень, які передбачають комп’ютеризацію всіх процесів, застосування робототехніки, розширення аналітичних можливостей завдяки машинному навчанню та штучному інтелекту тощо. По суті, цифровий ризик пов’язаний з узгодженим функціонуванням усіх процесів, генеруванням, передачею та зберіганням даних, аналітикою, ІТ, загальною системою менеджменту, знаннями й уміннями працівників.

Цифровий ризик – це проблема бізнесу, а не лише технологічна проблема. Інакше кажучи, цифровий ризик відображає проблеми бізнесу загалом, а кіберризик – лише ІТ. Окрім того, існує думка, що цифровий ризик-менеджмент, як наступна сходинка еволюції управління ризиком та безпеки підприємства, що широко використовує у своїй діяльності цифрові технології, має стосуватися компетенції топ- менеджменту, а не лише відділу IT.

Цифровий ризик потрібно розглядати як трансформаційний розвиток традиційного поняття ризику. Проте можна припустити, що в цифровій економіці поняття звичайного ризику не зникне, зокрема, завдяки існуванню процесів фізичного світу, в яких використання цифрових технологій буде лише сприяти їхньому функціонуванню, а не заміщати їх, інтегруватися в нові прояви буття.

Цифровий ризик в умовах цифрової економіки – це економічна категорія, яка відображає особливості сприйняття суб’єктами економічних відносин об’єктивно існуючих невизначеності та конфліктності в процесах функціонування та управління компанією (організацією, підприємством тощо), що зумовлені можливими збоями у функціонуванні цифрових засобів і технологій, які використовуються компанією. Об’єкт і суб’єкт цифрового ризику будуть такі самі, як і для звичайного ризику. Джерелами цифрового ризику є цифрові технології, які можна класифікувати так: пристрої та апаратне забезпечення; програмне забезпечення та інноваційні технології генерування, зберігання, передача та обробка інформації; мережі (локальні, глобальні, зокрема Інтернет); штучний інтелект.

Серед ризиків, пов’язаних з розвитком цифрової економіки зазначають такі:

- загроза «цифровому суверенітету» країни, перегляд ролі держави в транскордонному світі цифрової економіки;

- ризик кіберзагроз, пов’язаний із захистом персональних даних;

- порушення приватного життя через потенційне спостереження за людьми;

- загроза повноцінної «крадіжки особистості», тобто повноцінних цивільних і споживчих неправомірних дій та дій від імені іншої людини;

- зниження рівня безпеки персональних даних;

- ризики штучного інтелекту, який при хакерських атаках легко доводить, що «він не робот», дозволяючи проводити різні несанкціоновані транзакції від імені суб’єкта господарювання;

- «цифровий розрив» унаслідок цифрової нерівності використання сучасних цифрових технологій;

- підвищення рівня складності бізнес-моделей і схем взаємодії;

- різке посилення конкурентної боротьби в усіх сферах економіки;

- серйозні зміни в моделях поведінки виробників і споживачів;

- необхідність перегляду адміністративного та податкового кодексів.

Незважаючи на виявлені ризики, сьогодні цифрова економіка є ефективною основою розвитку системи державного управління, економіки, соціальної сфери і всього суспільства. Щоб зменшити зазначені ризики, необхідно вчасно їх виявляти та проводити кількісне оцінювання під час проектування будь-яких цифрових систем.

Управління цифровим ризиком включає розробку та реалізацію економічно обґрунтованих для підприємства рекомендацій та заходів, спрямованих на зменшення вхідного рівня ризику до прийнятного проектного рівня. Набір цих заходів вбудовується у загальну систему вдосконалення та розвитку бізнесу, роблячи його більш прогнозованим та керованим.

Політика управління ризиком для підприємства – це процес вироблення та реалізації програм, спрямованих на досягнення балансу між очікуваними вигодами від зменшення ризику у досягненні бажаного результату підприємницької діяльності та необхідними для цього витратами. Принципи формування політики управління господарськими ризиками:

- оптимальне співвідношення вигод та витрат;

- максимум результату за прийнятного для підприємця ризику;

- оптимальна ймовірність результату;

- оптимальне коливання результату.

Політика включає стратегічні та тактичні рішення щодо реагування на потенційні ризики. Для ефективного управління ризиками у діяльності виробничого підприємства важливо мати повну та достовірну інформацію, вміти правильно проводити аналіз та оцінку всіляких ризиків у діяльності підприємства і лише на основі цих факторів можна буде прийняти вірні рішення та розробити стратегію з управління ризиками. Тож для прийняття рішень необхідно:

- дослідити ризики;

- визначити мету реагування на ризики (рівень допустимого ризику);

- визначити обмеження щодо вибору засобів реагування (строки, ресурси, пріоритети (зовнішні та внутрішні));

- оцінити порівняльну ефективність заходів програми.

Значення дослідження ризиків полягає у можливості отримати для себе та зацікавлених у даному бізнесі груп необхідні дані для прийняття рішень про доцільність та характер передбачуваних дій та заходів щодо захисту від можливих втрат.

Дослідження ризиків включає два етапи:

- ідентифікація ризиків – процедури розпізнавання зовнішніх та внутрішніх для діяльності підприємства ризиків;

- аналіз ризиків – процедури виявлення факторів ризиків та оцінки рівня їхньої значущості, аналіз ймовірності того, що відбудуться певні ризикові події та вплинуть на досягнення поставлених цілей.

Аналіз ризиків можна поділити на два види, які взаємно доповнюють один одного: якісний та кількісний. Якісний аналіз має на меті визначити фактори, галузі та види ризиків. Кількісний аналіз ризиків повинен дати можливість чисельно визначити розміри окремих ризиків та ризику підприємства в цілому. Оцінка за критеріями та пріоритетами — перевірка на прийнятність ситуацій та рівнів ризику для організації. Найчастіше використовувані методи проведення аналізу ризиків:

- побудова дерева рішень – опис кожного етапу реалізації проекту, з об’єктивною оцінкою ризиків, всіх витрат, а також ймовірних збитків та вигоди;

- аналоговий – розробка нового проекту з урахуванням вже здійснених подібних проектів;

- імітаційні методи – виражаються у проведенні багаторазових дослідів з макетом, у якому проектуються пошуки значень ризиків покроково;

- експертний – такий метод застосовний, якщо вихідних даних недостатньо, або немає, і тоді залучаються експерти для об’єктивної оцінки ризику;

- ймовірнісний – базуючись на статистичних даних, визначається ймовірність виникнення збитків, статистичні дані беруться за попередні періоди у певних зонах ризику;

- метод аналізу показників граничного рівня – спрямований на визначення стійкості проекту до різноманітних факторів, здатних змінити умови реалізації даного проекту;

- метод аналізу чутливості проекту – спрямований на об’єктивну оцінку значень впливу вихідних даних, що застосовуються під час розрахунків змін результатів проекту;

- метод сценаріїв – полягає у розробці кількох сценаріїв розвитку подій при реалізації проекту та пропонується їх порівняльна оцінка.

Критеріїв вибору методів та методик для оцінки ризиків у діяльності підприємства малого бізнесу:

- метод повинен бути оптимальним за складністю, зрозумілим усім експертам, придатним для регулярного застосування;

- має бути можливість адаптації методик оцінки ризиків до особливостей діяльності підприємства;

- застосування методу має бути економічно доцільним з точки зору витрат на проведення аналітичних процедур;

- для комплексної оцінки ризиків необхідно використання кількох методів оскільки більшість їх містить суб’єктивні елементи.

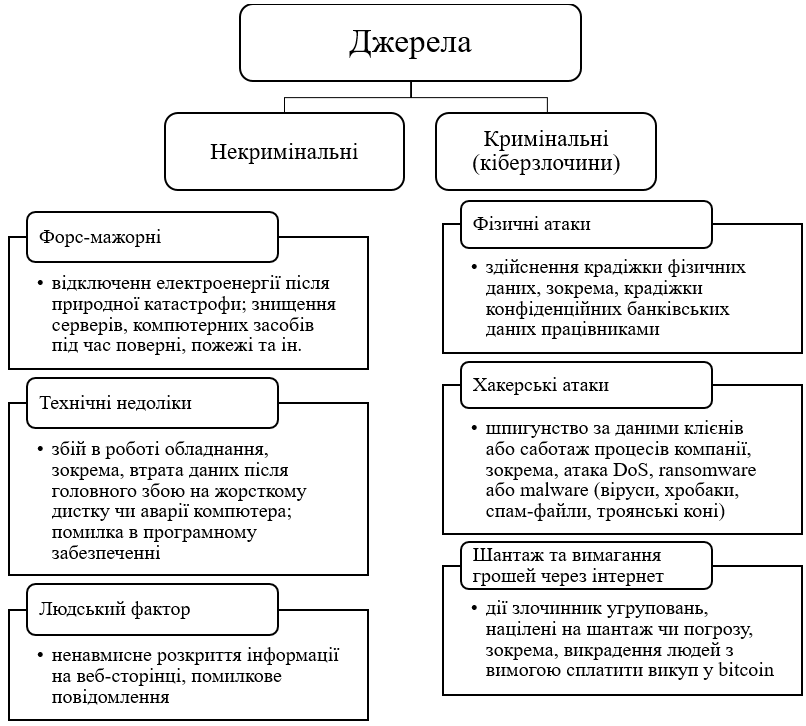

Джерела виникнення та форми кіберризиків

Проблема кіберризиків на світовому рівні була офіційно названа однією з п’яти ключових загроз людству, починаючи з 2012 р.

Істотну роль у дослідженні сутності кіберризиків відіграють приватні інституції: консалтингові, страхові компанії та компанії з інформаційного та програмного забезпечення. У різних джерелах кіберризики розглянуто в таких аспектах як:

- систематичні ризики в діяльності фінансових установ та фінансових ринків;

- складова операційних ризиків компаній;

- ймовірності настання подій у сфері інформаційних активів, комп’ютерних та комунікаційних ресурсів;

- ймовірні злочини, здійснені за допомогою мережі Інтернет.

Виділяють три підходи щодо розуміння визначення кіберризику:

- причинно-наслідковий (причинно-наслідковий підхід пов’язує наслідки реалізації кіберризиків та джерела їх виникнення. Згідно з ним, кіберризик – це будь-який ризик фінансових втрат, збоїв або шкоди репутації організації внаслідок відмови систем інформаційних технологій)

- секторальний (в секторальному підході акцент ставиться на сферах реалізації кіберризиків. Кіберризик може бути визначений як загроза, пов’язана з онлайн-активністю, інтернет-торгівлею, електронними системами та технологічними мережами, а також зберіганням персональних даних)

- інструментальний (в основі інструментального підходу покладено інструменти, за допомогою яких відбувається реалізація кіберризиків. Форум Chief Risk Officers (CRO) визначив кіберризики як будь-які ризики, що виникають при використанні електронних даних та їх передачі, включаючи технологічні інструменти, такі як інтернет та телекомунікаційні мережі. Це також містить у собі фізичний збиток, який може бути спричинений випадками порушення кібербезпеки; шахрайством, заподіяним зловживанням даними, будь-якою відповідальністю, що виникає внаслідок зберігання даних; а також доступності, цілісності та конфіденційності електронної інформації щодо приватних осіб, компаній чи урядів)

Всі підходи дають можливість стверджувати, що кіберризику притаманні ознаки операційного ризику. Слід зауважити, що середовищем виникнення кіберризиків є кіберпростір. Не дивлячись на існування множинності підходів до визначення кіберпростору, можна виділити його ознаки, присутні у всіх підходах. Кіберризик не може існувати без матеріальних елементів, він містить інформацію та є віртуальним. На основі цього можна трактувати кіберризики як ймовірні злочини, здійснені за посередництвом мережі Інтернет.

Поняття кіберризиків можна розглядати у вузькому і широкому значенні. У вузькому значенні кіберризики пов’язані з операційними загрозами інформаційним та технологічним активам, які негативно впливають на конфіденційність, доступність та цілісність інформації або інформаційної системи. Кіберризик – це операційний ризик, який полягає в отриманні прямих чи побічних збитків економічними суб’єктами внаслідок їх функціонування у кіберпросторі. В широкому значенні кіберризики – це ймовірність загрози інтерактивним цифровим мережам, що використовуються для передачі, модифікації та зберігання інформації (кіберпростору).

Рис.1. Класифікація джерел кіберризиків

Виділяють чотири класи виникнення операційних кіберризиків: дії людей, бездіяльність системи і технології, помилки у внутрішніх процесах та зовнішніх подіях. Кожен клас поділяється на підкласи, які в своєму складі мають різні елементи-чинники. З точки зору управління ризиками підкреслюється, що найбільше значення для компанії мають перебої (бездіяльність) в системах і технологіях (рис. 1)

Розрізняють наступні форми кіберризиків:

- кіберінцидент

- кібертероризм

- кібервійна

Під кібератакою розуміється спроба пошкодити, порушити або отримати несанкціонований доступ через кіберпростір до комп’ютера, комп’ютерної системи або електронної мережі зв’язку з метою порушення, виключення, знищення або зловмисного контролю над обчислювальним механізмом чи інфраструктурою; або знищення цілісності даних, або викрадення керованої інформації. Кіберінцидент можна розглядати, як дії через використання комп’ютерних мереж, що призводять до фактичного або потенційно несприятливого впливу на інформаційну систему або інформацію. Третя категорія форм кіберризику – кібертероризм. Особливістю кібертероризму є мотивація, яка полягає у деструктивному впливі на соціально важливу інфраструктуру (наприклад, систему електропостачання, залізничного сполучення). Четвертою категорією, яку варто розглядати як найважчу форму прояву кіберризиків, є кібервійна, характерною особливістю якої є використання інформаційних технологій однією країною з метою руйнації та створення нестабільності в іншій. Ключовий критерій поділу на такі форми – це мотивація кібервтручання та механізм його впливу на інформаційні системи. На практиці такий поділ досить складний, оскільки дуже часто важко визначити основну мотивацію злочинної кібердії.

Види кібер-ризиків

Кіберризики мають свої особливості, певні види подій і можливі збитки та на відміну від традиційних ризиків можуть наздогнати бізнес в будь-якій точці світу і практично в кожному бізнес-процесі. Таким чином кіберризики можна класифікувати та згурпувати за такими ознаками:

- втрата або крадіжка носіїв інформації та мобільних пристроїв;

- доступ сторонніх осіб до конфіденційної інформації за допомогою вразливих

хмарних сховищ;

- ненавмисне розголошення співробітниками конфіденційної інформації;

- навмисні дії співробітників (інсайдерів);

- неконтрольоване копіювання даних співробітниками.

Такий підхід дозволив виокремити наступні види кібер-ризиків:

- ризик втрати

інформації під час злому паролю доступу або внаслідок DDoS- атаки;

- ризик фінансових втрат від фішінгових атак;

- ризик фінансових втрат через порушення роботи комп’ютерних систем;

- ризик фінансових втрат від кібер-шантажу або вірусного блокування

комп’ютерних систем;

- ризик фінансових втрат через викрадення та розголошення персональних даних

та інформації.

Таким чином систематизовано види подій та надано характеристику кіберризиків:

1. Нецільові атаки :

- фішинг (вішинг, фармінг, клікфрода та ін.) – вид інтернет-шахрайства,

метою якого є отримання доступу до конфіденційних даних користувачів – логінів

і паролів;

- кардинґ – вид шахрайства, при якому проводиться операція з використанням банківської

картки або її реквізитів, яка не ініційована або не підтверджена її власником;

- смс-шахрайство – вид шахрайства, при якому клієнту банку надсилають смс-повідомлення

і/або телефонують з невідомого номера з метою отримання конфіденційної інформації

по платіжній картці.

2. Цільові атаки:

- фінансове шахрайство – кримінологічне явище, що являє собою злочинну

діяльність та виражається у системі кримінально-караних та легальних дій, які

вчиняються шляхом обману або зловживання довірою в процесі формування,

розподілу та використання грошових фондів з метою здобуття матеріальної вигоди;

- розкрадання баз даних – характеризується незаконним обігом чужої

сукупності даних, організованої відповідно до концепції, яка описує

характеристику цих даних і взаємозв'язки між їх елементами, в своїх корисливих

інтересах або з корисливих мотивів в інтересах іншої особи;

- промислове шпигунство – різновид економічного шпигунства, якому властиве звуження

масштабів завдань з одержання інформації, що цікавить, від державного – до масштабу

однієї або декількох фірм-конкурентів;

- DDoS атаки – напад на комп'ютерну систему з наміром зробити комп'ютерні

ресурси недоступними користувачам, для яких комп'ютерна система була

призначена;

- кібервимагання (кріптолокери) – вірусна атака, що включає в себе

використання шкідливого програмного забезпечення (шкідливих програм), файли в

якому зашифровані і робить їх непридатними для використання, до тих пір, поки

викуп не буде оплачений.

3. Атаки зсередини :

- навмисна шкода та розкрадання інформації – несанкціоноване копіювання інформації,

збій ІТ-інфраструктури, втрата переносних пристроїв, відправка «не тих» даних, поширення

конференційної інформації за допомогою соціальних мереж, надання неякісних послуг

з аутсорсингу (хмарні сервіси, дата-центри, колл-центри тощо);

- знищення інформації – послідовність операцій, призначених для здійснення програмними

або апаратними засобами безповоротного видалення даних, у тому числі залишкової

інформації;

- сприяння цільової атаці – підтримка атак «замовного» характеру,

спеціально націленої на один сайт або їх групу, що об'єднані однією ознакою

(сайти однієї компанії, відносяться до певної сфери діяльності, або об'єднані

рядом ознак).

Для мінімізації або усунення кіберризиків існує три основних напрямки:

- технологічні рішення безпеки;

- просвітницька робота в сфері протидії та профілактики кіберзлочинів;

- кіберстрахування.

Робота з ризиками

Існує багато підходів до роботи з кіберзагрозами. Найбільш поширеними сьогодні є:

- Avoid (піти від ризику) – це оптимізація бізнес-процесів таким чином, щоб не

використовувати дані, втрата яких стане критичною для компанії.

Наприклад, збір та збереження персональних даних клієнтів. Якщо компанія може надавати товар, послугу тощо, без отримання таких даних - краще це зробити та

убезпечити себе від вірогідності їх викрадення.

- Except (якщо кібер-ризик має невеликий вплив на бізнес). В такому випадку

ви розуміючи це, приймаєте таку вірогідність та продовжує працювати без зміни

бізнес-підходів. Оскільки, виключення такого ризику може бути дорожчим, ніж

його прийняття.

- Mitigation (пом'якшення кібер-ризиків та їх впливу на компанію). Проведення

аудиту та визначення, наскільки є вразливою ваша IT-архітектура перед хакерами.

Після проведення такого тестування, варто оцінити, чи вистачить отриманої

інформації та даних для зниження кібер-ризиків. Якщо цього не достатньо,

компанії варто застрахуватися. На випадок, якщо компанія зазнає збитків, кошти

від страховки допоможуть покрити, наприклад, штрафи та витрати на відновлення

певних процесів в компанії.

- Transfer (передача відповідальності за кібер-ризик). Передача команді або

компанії (аутсорсинг) відповідальність за питання кібербезпеки вашого бізнесу.

Крім зазначених вище механізмів, компанія може впровадити розробку додаткових елементів захисту інженерами безпеки. Вони вже на етапі розробки аналізуватимуть моделі загроз, екстрені випадки тощо, та виставлятимуть вимоги, які будуть використовувати розробники. Після цього платформу захисту можна також перевірити, виставивши її на публічний хакінг, для тестування на вразливість незалежними експертами. Для того щоб максимально захистити компанію від кіберзагроз, варто на постійній основі займатись інформаційною безпекою. Для цього можна найняти відповідного співробітника, створити власні відділи/департаменти з кібербезпеки або ж віддати цей напрямок спеціалізованій компанії, яка проведе аудит інформаційної безпеки компанії та на основі отриманих даних збудує стратегію кіберзахисту відповідну даному бізнесу.

Моніторинг і контроль ризиків – це процес ідентифікації, аналізу, планування нових ризиків, слідкування за ідентифікованими ризиками, а також за тими, які занесено в список для постійного нагляду, перевірки і виконання операцій реагування на ризики та оцінки їх ефективності впродовж життєвого циклу проекту. Після виявлення ризиків та розроблення превентивних заходів по їх подоланню ризик повинен покращити свої параметри. В процесі моніторингу і управління ризиками виконуються різні методики, наприклад аналіз трендів і відхилень, для виконання яких необхідні дані по виконанню, що були зібрані в процесі виконання проєкту.

Моніторинг і управління ризиками, а також інші процеси управління ризиками є безперервним процесом, що триває на протязі всього життєвого циклу проекту. Інші цілі процесу моніторингу і управління ризиками можуть бути визначені, якщо:

- припущення проекту ще дійсні;

- аналіз трендів показав, що з моменту первісної оцінки стан ризику

змінився;

- належним чином виконуються правила і процедури управління ризиками;

- резерви вартості і розпису оновлюються одночасно із змінами ризиків

проєкту.

Моніторинг і контроль ризиків може включати в себе вибір альтернативних стратегій, виконання плану на випадок появи непередбачених обставин і запасного плану, виконання дій коригування і оновлення плану управління проектом. Відповідальний за реагування на ризик повинен періодично звітувати менеджеру проекту щодо ефективності виконання плану, щодо всіх непередбачених ефектів і коригувань, які необхідні для належного управління ризиками. Моніторинг і управління ризиками також включає в себе оновлення активів організаційних процесів, включаючи бази даних накопичених знань проекту і шаблони управління ризиками, які знадобляться для майбутніх проектів. Хоча цілком ліквідувати ризики неможливо, багато з них можна буде завчасно попередити шляхом :

- зменшення ризику;

- мінімізації ризику;

- оптимізації ризиків.

Табл. 1 Дії команди проекту по попередженню ризиків

|

Дія |

Перелік питань до вирішення |

|

Дослідження (research) |

Чи достатньо ми знаємо про даний конкретний ризик? Чи повинні ми краще вивчити його, щоб отримати про нього більше інформації і визначити його характеристики до того, як ми зробимо які-небудь дії? |

|

Ухвалення (accept) |

Чи можемо ми пережити наслідки ризиків, якщо вони все-таки настануть? Чи можемо ми прийняти ризики і не здійснювати з цього приводу ніяких подальших дій? |

|

Уникнення (avoid) |

Чи можемо ми уникнути ризиків, змінивши спосіб дії? |

|

Перенесення (transfer) |

Чи можемо ми перенести ризик на інший проект, проектну групу, організацію або приватних осіб? |

|

Запобігання (mitigation) |

Чи можна зробити щось заздалегідь для зменшення вірогідності ризику або його загрози? |

|

Пом’якшення наслідків (contingency) |

Чи може загроза ризику бути зменшена шляхом планування деякої реакції на нього? |

Дослідження ризиків дозволяє чітко визначити ризик, його наслідки та ймовірність, виробити стратегію його попередження. На даному етапі повинен бути вироблений план боротьби з ризиками на основі оцінки ймовірностей (табл. 1). Варто розробити як обов’язкові заходи, так і заходи для тих випадків, коли деякий ризик почав негативно впливати (запасний план). Необхідно передбачити часовий і ресурсний резерв з урахуванням впливу ризиків.

Ухвалення – збереження відповідальності за ризик, готовність і здатність покрити всі можливі збитки за рахунок власних коштів.

Вибір методу зниження ризику здійснюється в результаті порівняння необхідних засобів на зниження ризиків з вигодами від запобігання збитку. Це співвідношення визначається за допомогою коефіцієнта ризику.

Оптимальний коефіціент ризику – 0,3.

Тепер широкого поширення набирає метод перенесення ризиків шляхом передачі управління ризиком третій стороні, що безпосередньо не бере участь в проекті. Прикладами таких випадків є:

- страхування;

- найм сторонніх консультантів з великим досвідом роботи;

- купівля готової компоненти результату (продукту) проекту замість її

створення власними силами;

- залучення зовнішніх субпідрядників.

При виборі конкретного методу зниження

ризику власник проекту повинний виходити з таких принципів:

- не можна ризикувати більше, ніж це може дозволити власний капітал

(включаючи майбутні вигоди по проекту);

- треба думати про наслідки ризику;

- не можна ризикувати великим заради малого.

Упраління кібер-ризиками

На шляху розуміння бізнесом важливості кібербезпеки з'явилось поняття «кібер-ризику». Саме «кібер-ризик» означає ризик фінансових втрат (прямих і непрямих), повної або часткової зупинки діяльності, а також шкоди репутації організації або приватної особи.

Саме поняття кібербезпеки набагато ширше інформаційних систем і ресурсів, що включає в себе всі ресурси компанії або організації, в тому числі, співробітників, підрядників і партнерів. Будь-яка сфера діяльності або активності, яка може притягнути загрозу реалізації вищезазначених ризиків, формує повне охоплення вже кібер-ризиків.

Управління кібер-ризиками – це фундамент для будь-якої дії у сфері безпеки, чи то впровадження систем або інструментів, або побудова процесів і впровадження правил і політик. Проєкти з управління ризиками часто недооцінюють і не відокремлюють, хоча саме грамотне визначення та управління кібер-ризиками дозволяє розподілити раціонально бюджет на кібербезпеку і грамотно підготуватися до атак і загроз заздалегідь.

Передумов для формалізації процесів управління кібер-ризиками кілька:

- оцифровка (або «діджіталізація») сучасного бізнесу (практично не залишилося галузей, які не залучені в кіберпростір, і розмір компаній вже також не має значення);

- потрапляння самої людини до охоплення застосування кібер-ризиків (людина навіть сама по собі вже є інформаційним активом, який необхідно захищати);

- зростання залежності областей безпеки одна від одної (наприклад, фізичної безпеки від інтернету речей);

- потреба топ-менеджерів у простому й зрозумілому інструменті оцінки безпеки та її розвитку.

Аналіз ризиків проводять навіть за умови впроваджених і налагоджених процесів управління, тому що кібер-ризики – субстанція дуже жива і змінюються вони досить часто і сильно. Під час первинної оцінки ризиків необхідно в першу чергу визначити цілі управління кібербезпекою компанії. Після цього необхідно визначити критично важливі елементи, які впливають на ключові бізнес-процеси компанії. Кожен ризик, у класичному розумінні, оцінюється за двома параметрами: ймовірності й потенційного збитку, тому виходячи з цих кількісних показників формується карта ризиків і їхній пріоритет. Таку оцінку необхідно проводити регулярно, розширюючи карту ризиків, щоб охопити якомога більше потенційних ризиків для компанії.

На основі проведеної оцінки кібер-ризиків проводиться їхня пріоритезація для бізнесу (показник фінансовий, який зрозумілий представникам топ-менеджменту і бізнес підрозділам). Після того проводиться робота з ризиками, тобто проводять аналіз кожного з ризику, щоб опрацювати заходи роботи з ним. Класичним набором таких заходів є: мінімізація, прийняття, ухилення, перекладання і диверсифікація. Проте в різних методиках можуть виникати нові терміни або інструменти. Завдання цього етапу робіт полягає у виборі правильного інструменту управління для кожного ризику (інструмент може бути переглянутий згодом та змінений). Наприклад, іноді компанії беруть ризик втрати клієнта, розуміючи, що фінансово їм буде невигідно боротися за нього. Так і в кібербезпеці може виявитися, що захист якогось ресурсу або активу є недоцільним, отже простіше застрахувати його втрату або компрометацію.

Наступним етапом є застосування обраних інструментів та заходів управління кібер-ризиками та перевірка їхньої ефективності. В рамках наступного перегляду карти ризиків може виявитися, що обраний метод управління ризиком не виправдав очікувань, або у ризику змінилися його параметри (ймовірність і збитки), що вимагає більш жорсткого або, навпаки, м’якого та не витратного впливу на нього.

Кінцевим етапом є знову оцінка, а точніше перегляд процесів і карти кібер-ризиків на регулярній основі. Саме такий, циклічний підхід допомагає працювати з актуальною інформацією та актуальними погрозами. Таким чином, компанія підтримує максимальний рівень кіберстійкості, керуючи пріоритетними ризиками на сьогоднішній день і керуючи ними ефективно. Кібер загрози не перестануть з’являтися, атак теж менше не стане, тому превентивна оцінка і підготовка до найбільш небезпечних для компанії подій.

Сервіси пошуку інформації про юридичних та фізичних особам-підприємців України

Державна реєстрація юридичних осіб та фізичних осіб-підприємців здійснюється відповідно до Закону України «Про державну реєстрацію юридичних осіб, фізичних осіб-підприємців та громадських формувань».

Перелік безкоштовних інтернет – сервісів пошуку інформації про суб’єкти господарської діяльності в Україні

Відомості з реєстру бізнесу

Надання відомостей з Єдиного державного реєстру юридичних осіб, фізичних осіб-підприємців та громадських формувань

Єдиний державний реєстр юридичних осіб, фізичних осіб-підприємців та громадських формувань надає можливість отримати багато інформації, як-от дані про бенефіціарних власників, місцезнаходження і види діяльності, відомості про внесення реєстраційних змін тощо. Ця інформація стане у нагоді для попередження махінацій та шахрайств. Окрім стандартних критеріїв пошуку за назвою юридичної особи або ПІБ фізичної особи-підприємця, витяг можна сформувати за розширеними критеріями пошуку такими як відомості про відокремлений підрозділ і відомості про керівника або засновника юридичної особи. До витягу додатково можна включити відомості про перелік реєстраційних дій по знайденим суб’єктам.

Відомості з реєстру банкрутства

Отримання відомостей з Єдиного реєстру підприємств, щодо яких порушено провадження у справі про банкрутство

Опис послуги. У Кабінеті електронних сервісів реалізована можливість отримання відомостей з Єдиного реєстру підприємств, щодо яких порушено провадження у справі про банкрутство. Інформаційна довідка надається за запитом користувача (заявника) та містить інформацію про порушення щодо юридичної особи або фізичної особи–підприємця провадження у справі про банкрутство, визнання його банкрутом, перебування у процедурі банкрутства. Надання відомостей з Єдиного реєстру підприємств, щодо яких порушено провадження у справі про банкрутство, здійснюється виключно для користувачів, які є зареєстрованими користувачами Кабінету електронних сервісів (mail.gov.ua).

Єдиний державний реєстр юридичних осіб, фізичних осіб-підприємців та громадських формувань (ЄДР) – публічний реєстр юридичних осіб в Україні, виконує роль державного контролю та захисту прав юридичних осіб, громадських формувань та підприємців України, а також захисту прав третіх осіб у правовідносинах з ними.

Єдина державна інформаційна система, що забезпечує збирання, накопичення, обробку, захист, облік та надання інформації про юридичних осіб, фізичних осіб – підприємців та громадські формування, що не мають статусу юридичної особи.

Єдиний державний реєстр підприємств та організацій України (ЄДРПОУ) — статистичний реєстр підприємств в Україні, автоматизована система збирання, накопичення та обробки даних про підприємства та організації усіх форм власності, а також їх відокремлені підрозділи — філії, відділення, представництва тощо. Правовий статус реєстру регулюється «Положенням про Єдиний державний реєстр підприємств та організацій України», затвердженим постановою Кабінету Міністрів в редакції від 22 червня 2005 р. (постанова № 499). Метою реєстру є забезпечення єдиного державного обліку підприємств та організацій усіх форм власності. ЄДРПОУ існує поруч із Єдиним державним реєстром юридичних осіб та фізичних осіб-підприємців, метою якого є забезпечення прав кредиторів і інших осіб шляхом розкриття інформації про юридичну особу або підприємця.

Єдиний реєстр ліцензій – один з найбільш затребуваних джерел відкритих даних в Україні. Він дійсно є дуже корисним, тому що дозволяє переконатися в наявності ліцензії у компанії, з якою ви плануєте співпрацювати. Або навпаки – дізнатися про відсутність дозвільних документів. У будь-якому випадку, дані з реєстру ліцензій необхідні для перевірки контрагентів перед укладенням договору і прийняттям правильного рішення, щоб уникнути ризиків (фінансових, репутаційних та інших).

Єдиний державний реєстр судових рішень (Реєстр) - автоматизована система збирання, зберігання, захисту, обліку, пошуку та надання електронних копій судових рішень. До Реєстру вносяться судові рішення Верховного Суду України, вищих спеціалізованих, апеляційних та місцевих судів - вироки, рішення, постанови, накази, ухвали, окремі ухвали (постанови) суду, що ухвалені (постановлені) судами у кримінальних, цивільних, господарських справах, у справах адміністративної юрисдикції, у справах про адміністративні правопорушення, крім судових рішень, які містять інформацію, що є державною таємницею.

База даних Реєстру (БД) містить інформацію довідкового характеру. Будь-яка текстова, графічна або інша (аудіо та відео) інформація, представлена на офіційному веб-порталі судової влади України (крім текстів офіційних документів), захищена авторським правом. Цей захист розповсюджується на програмне забезпечення, пошукові алгоритми, оформлення та структуру сторінок, а також БД.

YouControl - аналітична онлайн-система, що з понад 180 джерел формує повне досьє на кожну компанію і ФОП України на основі відкритих даних, відстежує зміни та візуалізує зв’язки. Містить дані для перевірки іноземних компаній. Технологія дозволяє за декілька секунд отримати актуальну на час запиту інформацію про фізичну особу з офіційних джерел.

YouControl містить реєстраційні та історичні дані всіх підприємств та ФОПів України (більше 6 млн досьє). В системі зберігається близько 100 млн судових документів (деякі з документів з різних причин іноді зникають з державних судових реєстрів, але система їх надійно зберігає). YouControl на платній основі надає доступ до досьє кожної компанії України.

Опендатабот (opendatabot.ua) – це українська компанія, що надає доступ до державних даних з основних публічних реєстрів для громадян та бізнесу. Для громадян доступні сервіси сповіщень про борги та суди, перевірка даних для захисту від шахраїв, перевірка транспорту та нерухомості. На базі Опендатабот створюються різноманітні ІТ-сервіси, які дозволяють захистити компанії від рейдерських захоплень, контролювати контрагентів та турбуватися про співробітників. Дані платформи доступні через API в будь-яких CRM/ERP системах.

Сервіси перевірки інформації про контрагентів

В практиці нерідко виникають ситуації, коли контрагенти, для укладення вигідного контракту, намагаються, так би мовити, «не афішувати» проблеми, що здатні істотно вплинути на їх платоспроможність. Як наслідок, вимога часу полягає у тому, що до укладення контракту та в ході його виконання (якщо йдеться про довготривалі відносини) є потреба опрацювати значні масиви інформації про контрагента, отримані як від нього самого, так і із незалежних, публічних джерел. В обов`язковому порядку порівнюються відомості, внесені сторонами у преамбулу та реквізити договору, із публічними даними у Єдиному державному реєстрі юридичних осіб, фізичних осіб-підприємців та громадських формувань (ЄДР).

Досвідчені користувачі, зазвичай цим не обмежуються. Перевіряється наявність і реквізити спеціальних дозволів, ліцензій, реєстраційні дані особи як платника податків; наявність заборгованості за податками і зборами, суми та строки здійснення виконавчих проваджень що до особи, факти порушення наразі і в минулому справ про банкрутство чи відкриття ліквідаційної процедури за її власним рішенням. Ці чинники несуть в собі зрозумілі загрози: негативні наслідки можуть наступити негайно, а строки, наприклад, подачі тих же вимог до боржника у процедурі банкрутства, вкрай обмежені.

Наступний рівень аналізу, зустрічається значно рідше і передбачає моніторинг відомостей Єдиного державного реєстру судових рішень на сайті «Судова влада», на предмет чинних судових рішень, винесених що до контрагента, порушених проти нього проваджень і оцінки їх потенційного впливу на майбутні відносини. Навіть така проста і доступна річ, як безкоштовна перевірка паспортних даних керівника чи засновника маловідомої юридичної особи (доступна на порталі Державної міграційної служби, https://nd.dmsu.gov.ua/, розділ «Перевірка недійсних документів»), дають часом несподівані наслідки. Безсумнівно, подібні перевірки вимагають, крім часу та ресурсів, певної фахової підготовки. Систематична перевірка десятків підприємств – надзвичайно кропіткий і рутинний процес. Та й «людський» фактор може звести все нанівець: перевантажений, недосвідчений працівник може просто не помітити або не оцінити вкрай важливу інформацію.

Найбільший портал відкритих даних data.gov.ua являє нагромадження так званих «наборів даних» (файли в спеціальному форматі), які рядовий користувач навряд чи може оперативно опрацювати. Адже для їх обробки як мінімум потрібно мати відповідні технічні навички (знання формату JSON, як приклад) та спеціальне програмне забезпечення. Труднощі, пов’язані з обробкою та упорядкуванням великої кількості інформації розрізнених державних реєстрів, призвели до появи цілого ряду приватних сервісів – платформ, які мають за мету консолідувати важливі для бізнесу набори даних, та організувати роботу з ними в зручний для звичайного користувача спосіб.

Сервіси, за допомогою яких можна отримувати інформацію про контрагентів за мінімальний проміжок часу, буквально за хвилини попереджуючи про можливі ризики при співпраці.

«CONTR AGENT» та «VERDICTUM» від ЛІГА:ЗАКОН

«CONTRAGENT» являє собою WEB-платформу, яка дозволяє отримати повну і актуальну інформацію про будь-яке підприємство України за кодом ЄДРПОУ, назвою, кінцевими бенефіціарами чи П.І.Б керівника. Окрім основних реєстраційних даних (ОПФ, юридична адреса, керівник) сервіс надає відомості відносно судових рішень по підприємству чи введених відносно нього санкцій. Також користувачам є доступна інформація відносно статусу платника ПДВ, наявності заборгованостей за податками, дані про проведення перевірок на підприємстві та аналітична інформація відносно використання публічних коштів, статистика ЗЕД і аналітика фінансової діяльності підприємства. Юридична адреса підприємства перевіряється на належність до адрес масової реєстрації, що дозволяє додатково оцінити надійність компанії. В особистому кабінеті реалізована можливість переглянути зв’язки підприємства з іншими організаціями по керівнику та засновникам в зручному графічному форматі. Система моніторингу даного сервісу дозволяє одночасно відстежувати до 1500 підприємств, вчасно повідомляючи користувачів про будь-які зміни, які відбуваються з їх контрагентами. Також є можливість інтеграції сервісу до будь-якої облікової системи, яка має доступ до мережі Інтернет.

Окремої уваги заслуговує інший продукт ЛІГА:ЗАКОН: VERDICTUM – система аналізу судових рішень, яка дозволяє відстежити етапи проходження справи з посиланнями на нормативно-правові акти. Платформа має користувацький інтерфейс, який дозволяє зберігати та групувати в довільному форматі знайдену інформацію, а 10 вбудованих аналітичних фільтрів дозволяють з максимальною точністю знайти необхідні для ознайомлення матеріали.

YOUCONTROL

Дана платформа позиціонується як аналітичний сервіс для ділової розвідки та перевірки контрагентів. Розробниками заявлено про формування інформацію із 50 публічних державних реєстрів України, що дозволяє сформувати найповніше досьє про компанію. Робота з сервісом побудована на системі вкладок за видами інформації – податки, фінанси, судові справи, тощо. Система ж зв’язків компанії, що перевіряється, з іншими організаціями реалізована у вигляді графічної схеми. «YOUCONTROL» дозволяє отримати інформацію про тендери, в яких підприємство брало учать та інформацію відносно ЗЕД. Окремо варто виділити аналіз ринків – можливість сформувати ТОП компаній за видами діяльності, регіоном та фінансовими результатами.

Розробниками «YOUCONTROL» також реалізовано систему моніторингу, яка дозволяє відстежувати зміни по обраним контрагентам через інформування на електронну пошту користувача. Є також можливість перегляду історичних змін, які відбувались з підприємством з моменту його створення.

OPENDATABOT

Сервіс «OPENDATABOT» призначений для оперативного отримання інформації про будь-яку організацію чи підприємство України. Його зручність полягає в тому, що взаємодія з платформою відбувається через знайомі месенджери – Viber, Skype, Telegram чи Facebook. Для початку роботи з сервісом необхідно додати в контакти його «бота» (публічний канал) та розпочати з ним діалог, надіславши в повідомленні код ЄДРПОУ/ІПН контрагента. У відповідь надійде повідомлення, яке буде містити основні реєстраційні дані підприємства, його керівника та засновників. Додатково вказується інформація про можливі проблеми – судові справи, борги за податками, банкрутство та ліквідацію. Окремо можна перевірити керівника на предмет зв’язків з іншими організаціями. Для цього необхідно надіслати в діалозі П.І.Б. директора – і «бот» відразу надсилає перелік організацій, де в якості керівника згадується вказана особа. Користувачам також доступна і функція моніторингу, яка є обмеженою в безкоштовній версії – дані оновлюються лише раз на тиждень.

Захист інформації

Словосполучення "інформаційна безпека" у різних контекстах може мати різне значення.

У даному курсі наша увага буде зосереджена на зберіганні, обробці та передачі інформації незалежно від того, якою мовою (російською чи якою-небудь іншою) вона закодована, хто або що є її джерелом та який психологічний вплив вона має на людей. Тому термін "інформаційна безпека" використовується у вузькому змісті, так, як це прийнято, наприклад, в англомовній літературі.

Під інформаційною безпекою ми будемо розуміти захищеність інформації й інфраструктурою, яка її підтримує від випадкових або навмисних впливів природного або штучного характеру, які можуть завдати неприйнятної шкоди суб'єктам інформаційних відносин, у тому числі власникам і користувачам інформації й підтримуючої інфраструктури. ( Далі ми пояснимо,що варто розуміти під підтримуючою інфраструктурою.)

Захист інформації - це комплекс заходів, спрямованих на забезпечення інформаційної безпеки.

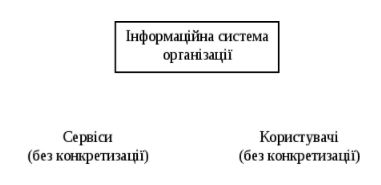

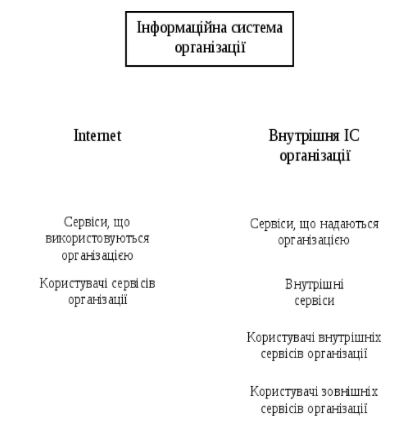

Таким чином, правильний з методологічної точки зору підхід до проблем інформаційної безпеки починається з виявлення суб'єктів інформаційних відносин й інтересів цих суб'єктів, пов'язаних з використанням інформаційних систем (ІС). Загрози інформаційної безпеки - це зворотний бік використання інформаційних технологій.

Із цього положення можна вивести два важливі висновки:

1 Трактування проблем, пов'язаних з інформаційною безпекою, для різних категорій суб'єктів може істотно розрізнятися. Для ілюстрації досить зіставити режимні державні організації й навчальні інститути. У першому випадку "нехай краще все зламається, ніж ворог довідається хоч один секретний біт", у другому - "так немає в нас ніяких секретів, аби тільки все працювало".

2 Інформаційна безпека не зводиться винятково до захисту від несанкціонованого доступу до інформації, це принципово більш широке поняття. Суб'єкт інформаційних відносин може постраждати (зазнати збитків й/або одержати моральний збиток) не тільки від несанкціонованого доступу,але й від поломки системи, що викликала перерву в роботі. Більше того, для багатьох відкритих організацій (наприклад, навчальних) власне захист від несанкціонованого доступу до інформації стоїть по важливості аж ніяк не на першому місці.

Повертаючись до питань термінології, відзначимо, що термін "комп'ютерна безпека" (як еквівалент або замінник ІБ) видається нам занадто вузьким. Комп'ютери - тільки одна зі складових інформаційних систем, і хоча наша увага буде зосереджена в першу чергу на інформації, що зберігається,обробляється й передається за допомогою комп'ютерів, її безпека визначається всією сукупністю складових й, у першу чергу, найслабшою ланкою, якою в переважній більшості випадків є людина, яка (написала, наприклад, свій парольна "гірчичнику", наклеєному на монітор).

Відповідно до визначення інформаційної безпеки, вона залежить не тільки від комп'ютерів, але й від інфраструктури, яка її підтримує, до якої можна віднести системи електро-, водо- і теплопостачання, кондиціонери, засоби комунікацій і, звичайно, обслуговуючий персонал. Ця інфраструктура має самостійну цінність, але нас цікавити не лише те, як вона впливає на виконання інформаційною системою запропонованих їй функцій.

Звернемо увагу, що у визначенні ІБ перед іменником "збиток" стоїть прикметник "неприйнятний". Вочевидь, застрахуватися від усіх видів збитків неможливо, тим більше неможливо зробити це економічно доцільним чином, коли вартість захисних засобів і заходів не перевищує розмір очікуваного збитку. Виходить, із чимось доводиться миритися й захищатися потрібно тільки від того, з чим змиритися ніяк не можна. Іноді таким неприпустимим збитком є нанесення шкоди здоров'ю людей або стану навколишнього середовища, але частіше поріг неприйнятності має матеріальне (грошове) вираження, а метою захисту інформації стає зменшення розмірів збитків до припустимих значень.

Складові інформаційної безпеки

Інформаційна безпека - багатогранна, можна навіть сказати, багатомірна область діяльності, у якій успіх може принести лише систематичний,комплексний підхід.

Спектр інтересів суб'єктів, пов'язаних з використанням інформаційних систем, можна розділити на наступні категорії: забезпечення доступності,цілісності й конфіденційності інформаційних ресурсів і підтримуючої інфраструктури.

Іноді в сукупність основних складових ІБ включають захист від несанкціонованого копіювання інформації, але, на наш погляд, це занадто специфічний аспект із сумнівними шансами на успіх, тому ми не будемо його виділяти.

Пояснимо поняття доступності, цілісності й конфіденційності.

Доступність - це можливість за прийнятний час одержати необхідну інформаційну послугу.

Під цілісністю мається на увазі актуальність і несуперечність інформації, її захищеність від руйнування й несанкціонованої зміни.

Нарешті, конфіденційність - це захист від несанкціонованого доступу до інформації.

Інформаційні системи створюються (купуються) для одержання певних інформаційних послуг. Якщо з тих або інших причин надати ці послуги користувачам стає неможливо, це, мабуть, завдає шкоди всім суб'єктам інформаційних відносин. Тому, не протиставляючи доступність іншим аспектам, ми виділяємо її як найважливіший елемент інформаційної безпеки.