Лекція 2. Цифрова безпека бізнесу та кібер ризики підприємств в умовах цифрової економіки

ЕКСПЛОЙТ (ЕКСПЛУАТАЦІЯ) НУЛЬОВОГО ДНЯ

ЕКСПЛОЙТ (ЕКСПЛУАТАЦІЯ) НУЛЬОВОГО ДНЯ

Це коли зловмисник використовує вразливість Zero Day для атаки на систему. Ці експлойти особливо небезпечні, оскільки вони мають більше шансів на успіх, ніж звичайні шкідники.

Деякі просунуті групи кіберзлочинців використовують експлойти нульового дня стратегічно. Ці спільноти резервують знайдені вразливості, щоб використовувати їх в атаках на медичні чи фінансові установи, урядові організації. Так можна збільшити термін служби експлойту, а також зменшити ймовірність того, що жертва виявить уразливість.

Що робити?

Від атак нульового дня важко захиститись, але є способи підготуватися. Ось чотири методи, які допоможуть вам запобігти 0 day:

1. Windows Defender Exploit Guard. Інструмент безпеки, вбудований у Windows 2010.

Він може стати першою лінією захисту від атак нульового дня.

2. Антивірус наступного покоління (NGAV). Він проводить аналітику загроз та поведінки, а

також аналіз коду за допомогою машинного навчання та спеціальних методів

захисту від експлойтів. Традиційний антивірус є неефективним проти загроз

нульового дня, оскільки вони використовують відомі вразливості в ПЗ.

3. Своєчасне оновлення. Автоматизовані інструменти допоможуть

організаціям не тільки виявляти системи, які потребують апгрейду. Вони

допоможуть отримувати виправлення та швидко розгортати їх, перш ніж зловмисники

зможуть завдати удару.

4. План дій. Щоб зменшити хаос та збитки від атак, спеціалістам з безпеки програмного

забезпечення потрібно розробити конкретний план, орієнтований на атаки

нульового дня.

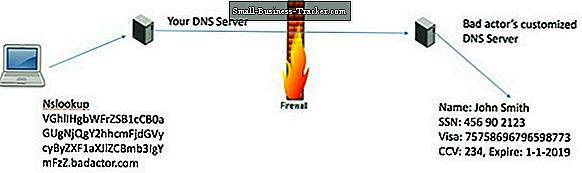

DNS-ТУНЕЛЮВАННЯ

Це поширений тип атак, за допомогою якого зловмисники перетворюють системи доменних імен на свою зброю.

Довірена природа DNS робить її унікальною метою для крадіжки інформації та популярної серед сьогоднішніх хакерів. Уразливості лежать в природі запиту / відповіді DNS.

Кожне повідомлення містить заголовок і чотири розділи, які відрізняються довжиною. Два з цих розділів, розділ імен і розділ повідомлень UDP, можуть бути використані хакерами для кодування даних, не будучи виявленими за допомогою традиційних заходів безпеки. Ці дані форматуються як запит для даних, які повертаються серверу імен, заздалегідь створеному хакером. Цей сервер використовується для отримання вкраденої інформації, яка часто прихована методами кодування даних, щоб приховати шкідливу активність. Подальші методи обфускації часто використовуються хакерами для запобігання відкриттю, роблячи дані з експлуатації даних DNS особливо підступним методом крадіжки інформації.

На додаток до безпосереднього вилучення даних на зовнішній сервер, де він повторно зібраний, хакери також можуть передати дані в мережу, або перемістити дані як частину більшої схеми, або виконати шкідливий код, який додатково компрометує системи. Процес, по суті, є розворотом методу exfiltration, за допомогою якого кодований текст додається до сервера-ізгоя. Це досягається або безпосереднім введенням тексту в цільовий DNS-сервер, або кодуванням його в іншому випадку невинних запитів або відповідей, минаючи брандмауери і фільтри вмісту. Деякі дії з боку жертви, такі як клацання, призводять до завантаження, збирання та виконання коду, який здійснює шкідливу дію, розроблену хакером.

Що робити?

Захист від DNS-атак вимагає рівня безпеки, який часто не входить до загальних засобів безпеки, що використовуються більшістю організацій. Оскільки організації розглядають можливість прийняття рішення для захисту DNS, вони повинні забезпечити наявність таких можливостей:

1. Інструмент повинен бути спеціально розроблений

для ідентифікації обох атак на основі попередньо сконфігурованих

інструментальних засобів, а також більш складних методів ексфільтрації

користувацьких даних.

2. Він повинен включати можливість призначення

чорного списку призначень, які, як відомо, використовуються для видалення

даних, запобігаючи успішному отриманню інформації, навіть якщо система

порушена. Ця блокувальна активність повинна підтримуватися на активній основі.

3. Брандмауер DNS також повинен бути частиною

рішення, сконфігурованого спеціально для пошуку відомих спроб вилучення даних.

4. Оскільки людський моніторинг мережі є менш

ефективним, ніж автоматизовані можливості, рішення захисту DNS має

забезпечувати аналітику в реальному часі, яка ретельно контролює стан мережі, а

також перевіряє запити DNS для виявлення ненормальних шаблонів, що дозволяє

користувачам приймати зважені рішення щодо безпеки.

5. Захист DNS має бути автономним рішенням,

включеним до інфраструктури DNS без додаткових змін у існуючій архітектурі

мережі.

6. Нарешті, оскільки виявлення є лише частиною

процесу безпеки, засоби захисту DNS повинні мати можливість автоматично

припиняти зловмисні запити і запобігати виконанню шкідливого програмного

забезпечення, що міститься в комунікації DNS. Результатом є кінцева точка, яка

є ізольованою і не може завершити діяльність з ексфільтрації даних.

Шрифти

Розмір шрифта

Колір тексту

Колір тла

Кернінг шрифтів

Видимість картинок

Інтервал між літерами

Висота рядка

Виділити посилання

Вирівнювання тексту

Ширина абзацу